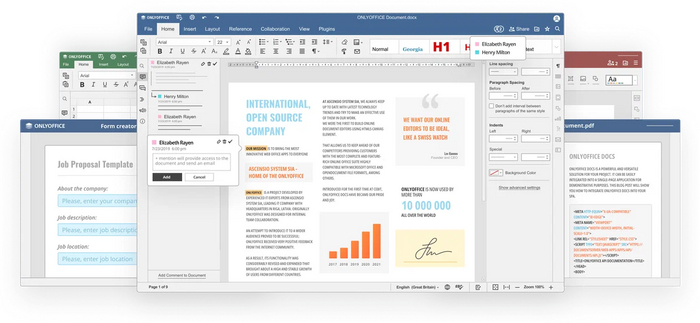

Релиз офисного пакета ONLYOFFICE Docs 7.3.0

Опубликован выпуск ONLYOFFICE DocumentServer 7.3.0 с реализацией сервера для online-редакторов ONLYOFFICE и организации совместной работы. Редакторы можно использовать для работы с текстовыми документами, таблицами и презентациями. Код проекта распространяется под свободной лицензией AGPLv3.

Одновременно сформирован выпуск продукта ONLYOFFICE DesktopEditors 7.3, построенного на единой кодовой базе с online-редакторами. Десктоп-редакторы оформлены в виде приложений для рабочего стола, которые написаны на JavaScript с использованием web-технологий, но объединяют в одном наборе клиентские и серверные компоненты, оформленные для самодостаточного использования на локальной системе пользователя, без обращения к внешнему сервису. Для совместной работы на своих мощностях также можно использовать платформу Nextcloud Hub, в которой обеспечена полная интеграция с ONLYOFFICE. Готовые сборки сформированы для Linux, Windows и macOS.

В ONLYOFFICE заявлена полная совместимость с форматами MS Office и OpenDocument. Среди поддерживаемых форматов: DOC, DOCX, ODT, RTF, TXT, PDF, HTML, EPUB, XPS, DjVu, XLS, XLSX, ODS, CSV, PPT, PPTX, ODP. Предусмотрена возможность расширения функциональности редакторов через плагины, например, доступны плагины для создания шаблонов и добавления видео с YouTube. Готовые сборки сформированы для Windows и Linux (deb- и rpm-пакеты).

Унифицировано оформление всплывающих подсказок, диалоговых окон, контекстных меню и панелей.

Интерфейсы для работы с файлами и вывода на печать заменены на штатные системные диалоги.

Добавлена функция быстрого вывода на печать с предпросмотром результата.

В окно работы с файлами добавлена поддержка порталов Freedesktop (xdg-desktop-portal), применяемых для организации доступа к ресурсам пользовательского окружения из изолированных приложений.

Добавлена панель быстрого доступа к уравнениям.

Для 3D-диаграмм реализованы настройки трёхмерного вращения.

Добавлена поддержка вставки объектов Smart Art.

Добавлены преднастройки для вставки горизонтальных и вертикальных текстовых блоков.

Предоставлена возможность скрытия левой и правой панелей во вкладке View в верхней панели инструментов.

Обеспечена группировка шаблонов таблиц.

В редакторе OLE-объектов появилась возможность управления стилем ячеек.

Предоставлена возможность изменения размера окон редактирования диаграмм, OLE-объектов и получателей рассылок (Mail merge).

Оптимизировано отображение комментариев.

Функции чтения и записи PDF объединены в одну библиотеку.

Изменена логика работы с локальными документами, для которых выставлена блокировка во время редактирования.

Редактор документов

Добавлена поддержка двух режимов ввода уравнений: Unicode и LaTeX.

Добавлена возможность открытия защищённого паролем документа в режимах только для чтения, заполнения форм, добавления комментариев или отслеживания предлагаемых изменений.

В строку состояния добавлена кнопка для просмотра статистики.

Реализована возможность использования относительных ссылок на локальные файлы.

Редактор таблиц

Добавлено окно Watch для инспектирования и аудита вычислений.

Добавлена поддержка новых функций: TEXTBEFORE, TEXTAFTER, TEXTSPLIT, VSTACK, HSTACK, TOROW, TOCOL, WRAPROWS, WRAPCOLS, TAKE, DROP, CHOOSEROWS, CHOOSECOLS.

Добавлена поддержка ссылок на внешние файлы.

Добавлена возможность вставки данных из файла XML (XML Spreadsheet).

Добавлена возможность изменения размера области предпросмотра стиля ячеек.

Реализована возможность использования относительных ссылок на локальные файлы.

Редактор презентаций

Добавлена поддержка ввода уравнений в режимах Unicode и LaTeX.

Во вкладку View и в контекстное меню добавлены настройки направляющих и сетки.

Добавлены подсказки, показываемые при перемещении направляющих. Предоставлена возможность удаления выбранной направляющей.

Добавлена поддержка горячих клавиш Paste Special для гибкой вставки слайда в презентацию, например, с сохранением исходного форматирования, использования целевой темы оформления или вставки как изображения. .

В контекстное меню добавлена кнопка для записи фигуры (графического объекта) в виде картинки.

Формы

Предложены новые поля: дата, время, почтовый индекс и номер кредитной карты.

Добавлена возможность добавления, редактирования и удаления ролей, а также привязки ролей к полям заполняемых форм.

Предоставлена возможность предпросмотра файла DOCXF во время создания роли.