![Сообщество - Life-Hack [Жизнь-Взлом]/Хакинг](https://cs13.pikabu.ru/images/community/1796/1697441646276250849.png)

Life-Hack [Жизнь-Взлом]/Хакинг

4 инструмента для тестирования безопасности вашей базы данных

1. SQLMap - Это автоматизированный инструмент для тестирования проникновения, который позволяет обнаруживать и эксплуатировать уязвимости SQL инъекций в веб-приложениях. SQLMap поддерживает широкий спектр баз данных, включая MySQL, Oracle, PostgreSQL и другие.

SQLMap может тестировать уязвимости в параметре "id" веб-страницы. С помощью него также можно эффективно обнаружить и эксплуатировать SQL-инъекции, способствуя улучшению безопасности данных. Инструмент предлагает различные типы инъекций и подробно проанализирует технологии веб-приложения, обеспечивая комплексное тестирование безопасности базы данных.

Плюсы:

- Поддержка многих баз данных.

- Гибкие опции для различных уровней тестирования.

Минусы:

- Сложно анализировать большой объем вывода.

- Требует некоторого уровня технической подготовки.

- Его могут обнаружить некоторые системы безопасности.

2. NoSQLMap - Этот инструмент нацелен на автоматизацию эксплуатации и обнаружение уязвимостей в NoSQL-базах данных. Если ваша организация использует такие системы как MongoDB, CouchDB или другие NoSQL решения, NoSQLMap станет вашим незаменимым помощником.

Плюсы:

- Автоматизация тестирования безопасности систем NoSQL.

- Помогает выявлять распространенные уязвимости.

Минусы:

- Ограниченный набор поддерживаемых баз данных по сравнению с SQLMap.

3. DataSunrise Database Security - DataSunrise включает в себя механизмы обнаружения угроз, маскировку данных и аудит, обеспечивая комплексную защиту баз данных в режиме реального времени. Поддерживается работа с популярными облачными провайдерами и базами данных.

Плюсы:

- Комплексная защита баз данных с функциями обнаружения угроз, маскировки данных и аудита.

- Предлагает функцию регистрации каждой транзакции SQL.

Минусы:

- Платный.

- Сложная установка и настройка.

4. Greenbone Security Manager (GSM) - GSM представляет собой решение для управления уязвимостями, которое охватывает не только тестирование баз данных, но и широкий спектр IT-инфраструктуры. Этот инструмент помогает находить, классифицировать и устранять уязвимости.

Включает в себя OpenVAS, средство активного мониторинга узлов сети и управления уязвимостями. Предлагает мультисканерную архитектуру и удобный веб-интерфейс для анализа результатов сканирования, делая процесс управления уязвимостями более эффективным.

Плюсы:

- Широкий спектр функций для управления уязвимостями в IT-инфраструктуре.

Минусы:

- Сложность в освоении для новых пользователей.

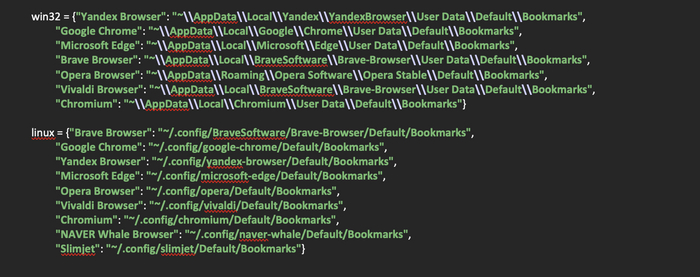

Получение закладок из chromium-based браузеров с помощью Python

Почти все браузеры, основанные на chromium, хранят закладки похожим образом. Меняются только директории, в которые эти браузеры установлены. Исключением является только Mozilla Firefox. При этом закладки хранятся в открытом виде, так что, любой желающий может получить к ним доступ. Не сказать, чтобы это была супер секретная информация. Но все же, стоило бы продумать этот момент. В данной статье мы рассмотрим код, который в автоматизированном режиме получает все закладки из распространенных браузеров с помощью Python.

Поиск установленных браузеров

Создадим файл browser_check.py. В нем, напишем код, который будет производить поиск браузеров по пути указанному в одном из словарей.

Импортируем необходимые библиотеки для работы скрипта и определим список, в который будем помещать словари с найденными браузерами:

Следующим шагом будет создание двух словарей, в которые поместим пути к распространенным браузерам на операционных системах Windows и Linux, так как поиск браузеров будет производиться по путям, которые специфичны для каждой из операционных систем.

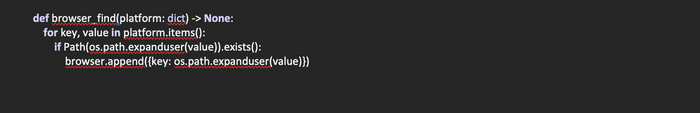

Создадим функцию browser_find(platform: dict) -> None, которая на входе будет получать словарь с путями к закладкам браузеров и проверять их существование. Если путь существует, в объявленный ранее список browser будет добавляться словарь с названием браузера и путем к его закладкам.

Следует обратить внимание на тот факт, что пути к закладкам браузеров указаны при установке их в директории по умолчанию. Если же пользователь поменял расположение директории с браузером, то он найден не будет.

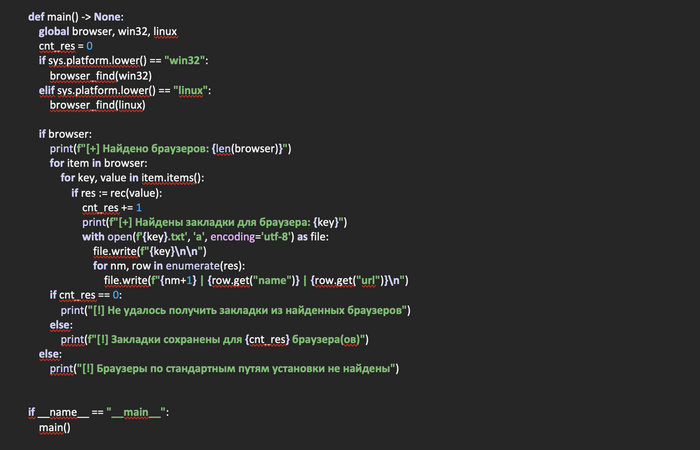

Двигаемся далее и создадим функцию main, в которой будем определять платформу, на которой запущен скрипт. В принципе, если у вас MacOS, то нужно добавить еще один словарь с путями и условие, в котором определяется ваша система. Но, в данном случае детектируются только две операционные системы: Windows и Linux.

В зависимости от того, какая из систем установлена на компьютере с запущенным скриптом, забираем нужный словарь с путями к закладкам и передаем его в функцию browser_find, которую напишем в отдельном файле.

После этого проверяем, есть ли что-то в списке с браузерами. Если список пуст, выводим сообщение для пользователя, что браузеры не найдены. Если же список не пуст, итерируемся по нему в цикле, забираем словари и получаем название браузера, которое содержится в переменной key и путь к закладкам, содержащийся в переменной value.

Передаем полученное значение в функцию по парсингу json. На самом деле, файл с закладками, это json-файл с достаточно большой структурой вложенности.

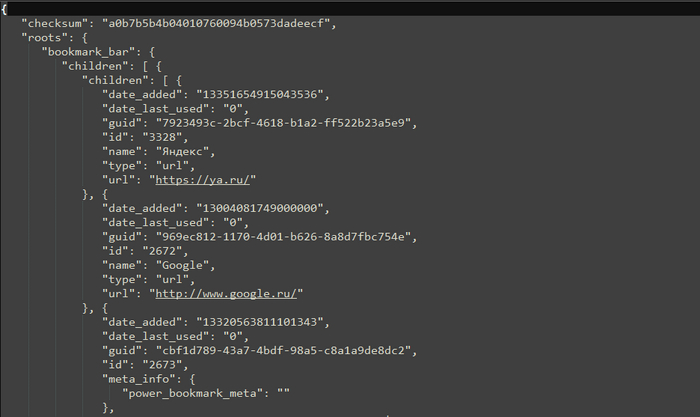

В зависимости от того, что вернет функция парсинга, а возвращает она или список со словарями, в которых содержаться полученные значения или False, двигаемся дальше. Если мы получаем список, то открываем файл с названием браузера на запись. Обратите внимание на то, что в данном случае файл открыт в режиме дозаписи, о чем свидетельствует параметр «a». Затем итерируемся по полученному списку, забираем из словарейОбратите внимание на ветку «roots», в которой и находятся все закладки. Так как закладки в браузере, это не просто последовательный набор названий и ссылок, то их группировка происходит по директориям создаваемым пользователем. Данные директории имеют название «children» и имеют тип «folder». Также, к примеру, на Панели закладок могут быть как директории с закладками, так и просто закладки для быстрого доступа. Тип закладок без папок «url».

Создадим файл bookmarks_find.py и приступим к написанию кода. Для начала импортируем библиотеки, которые понадобятся в данном скрипте.

import json

Создадим функцию rec(file: str) -> (list, bool), в которую передается путь к закладкам браузера. Возвращает же данная функция список со словарями, в которых содержится имя и url закладки. В случае же, если закладки найти не удалось, возвращается False.

Объявляем список urls, в который будем помещать найденные закладки в виде словарей. Откроем файл с закладками для чтения, поместим его содержимое в переменную roots.

Так как значение данной переменной будет являться словарем, проитерируемся по нему в цикле, указав ветку «roots» в качестве стартовой. Получим ключ и значение и проверим, есть ли в нем название «children». Если да, передаем полученную ветку в функцию process_tree, которую мы создадим чуть позже для обработки. Также передаем в эту функцию список urls. По сути, при передаче списка, если вспомнить его свойства, мы передаем указатель на оригинальный список, так как его копирования в данном случае не происходит. А значит, при его изменении в других функциях измениться и оригинальный словарь.

После того, как завершим итерацию по файлу, проверяем, пуст или нет список. Если список не пуст, возвращаем его из функции. Если пуст - возвращаем False.

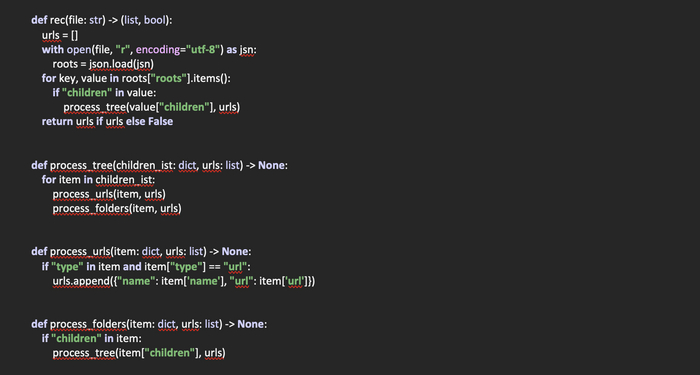

Теперь создадим функцию process_tree(children_ist: dict, urls: list) -> None, которая получает на входе словарь из полученной директории и указатель на список, в котором будут храниться найденные ссылки в виде словарей.

Здесь все просто. Данная функция как переходник, в котором мы итерируемся по полученному словарю и передаем полученные значения в следующие функции для обработки.

Создадим функцию process_urls(item: dict, urls: list) -> None, которая на входе получает словарь со значениями и ссылку на список. У данной функции предназначение – выявить ссылки в переданном словаре. Для этого проверяем, есть ли в переданном словаре ключ «type» и является ли его значение «url». Если да, забираем название ссылки и саму ссылку и добавляем в виде словаря в список urls.

И еще одна функция, которая будет необходима для проверки, не является ли полученный словарь директорией со ссылками «children». Создадим функцию process_folders(item: dict, urls: list) -> None, которая на входе получает словарь со значениями и ссылку на список.

Здесь все тоже просто, проверяем, есть или нет «children» в переданном словаре. Если есть, передаем его рекурсивно в функцию process_tree для дальнейшей обработки.

Полный код скрипта:

import json

На этом вроде бы все. Основные скрипты и функции написаны, осталось только проверить, как это будет работать.

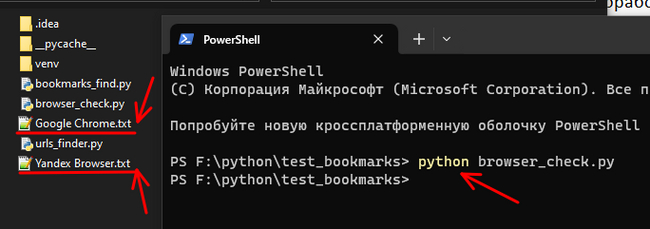

Открываем терминал и запускаем скрипт:

Если у вас Windows:

python browser_check.py

Если Linux:

python3 browser_check.py

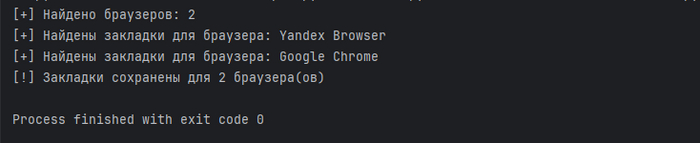

В процессе работы скрипт выведет несколько сообщений: о том, сколько было найдено браузеров, для какого из браузеров найдены закладки и для какого количества из найденных закладки сохранены.

Если скрипт найдет браузеры в системе, в директории скрипта будут созданы файлы с названиями найденных браузеров, в которых содержатся закладки.

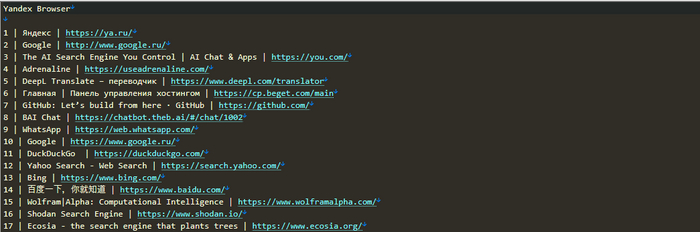

Как видно на скриншоте, у меня установлено два браузера. Давайте откроем один из файлов и посмотрим на часть его содержимого.

Как видим, закладки найдены. За годы работы в данном браузере их накопилось чуть более 3000. Конечно же, показывать все я не буду, потому, только самое начало, для того, чтобы убедиться, что скрипт работает.

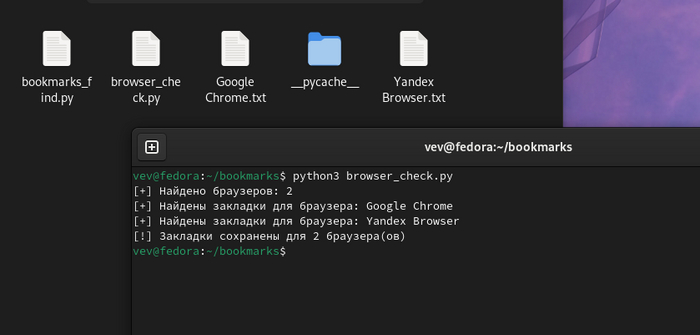

Скрипт работает как на Windows, так и на Linux. Вот скрин с работой скрипта в Fedora Workstation, в которой браузеры установлены по умолчанию, с помощью пакетов.

Подведем итоги:

В данной статье мы научились рекурсивно парсить файл json, узнали, каким способом можно определить операционную систему, установленную на компьютере, а также сохранять данные из json в текстовый файл.

В перспективе, применений данному скрипту можно найти достаточно много. Все зависит только от вашей фантазии.

А на этом все. Спасибо за внимание.

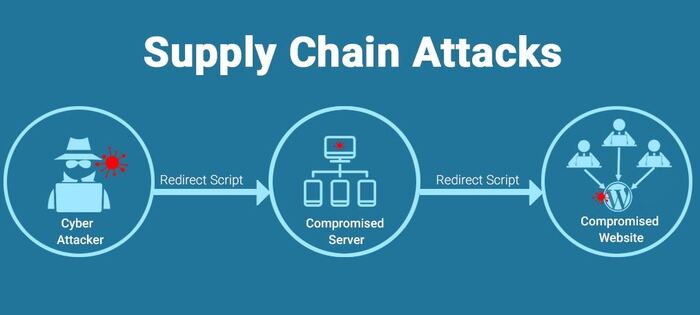

Как защитить организацию от атак на основе supply chain attack

Атаки через цепочку поставок (supply chain attack) стали одним из самых серьезных рисков для организаций разного масштаба. Эти атаки осуществляются через компрометацию программного обеспечения или оборудования на каком-либо этапе поставки, что позволяет злоумышленникам получить доступ к целевым системам.

Стратегии защиты:

1. Аудит и мониторинг поставщиков

Проводите регулярный аудит безопасности ваших поставщиков. Убедитесь, что они соблюдают стандарты безопасности и используют надежные методы защиты данных.

2. Многофакторная аутентификация (МФА)

Используйте МФА для доступа к системам и данным. Это повышает безопасность путем добавления дополнительного уровня проверки подлинности.

3. Обновление и патчинг ПО

Следите за обновлениями безопасности и софта, которые вы получаете от своих поставщиков. Регулярно устанавливайте патчи безопасности для избежания известных уязвимостей.

4. Сегментация сети

Разделите корпоративную сеть на сегменты, чтобы контролировать доступ и ограничить потенциальный ущерб от атак.

5. Обучение сотрудников

Проводите семинары и тренинги для сотрудников о потенциальных угрозах и методах их предотвращения. Осведомленный персонал значительно снижает риски безопасности.

6. Инцидентное реагирование

Разработайте и протестируйте план реагирования на инциденты, чтобы быстро и эффективно справляться с возможными атаками.

7. Использование инструментов безопасности

Поддерживайте защиту на высоком уровне с помощью антивирусов, систем предотвращения вторжений и других инструментов безопасности.

Наш канал по информационной безопасности в телеграме, подпишись!

10 лучших инструментов для тестирования безопасности сайта на WordPress

WordPress - наиболее популярная платформа для создания веб-сайтов, однако ее популярность делает ее привлекательной целью для хакеров. Эффективное тестирование безопасности является ключом к защите вашего ресурса. Представляем топ-10 инструментов для аудита безопасности сайтов на WordPress.

1. Wordfence Security - мощный плагин безопасности, предлагающий функции сканирования на уязвимости, защиту от взлома и мониторинг трафика в реальном времени.

2. Sucuri Security - обеспечивает комплексное сканирование сайта на наличие вредоносного кода и уязвимостей, предлагает услуги по удалению вредоносного ПО и защиту от DDoS-атак.

3. iThemes Security - предлагает более 30 способов защиты сайта, включая двухфакторную аутентификацию и защиту от силовых атак.

4. All In One WP Security & Firewall - обладает удобным интерфейсом и предоставляет функции для повышения безопасности без замедления работы сайта.

5. BulletProof Security - защищает веб-сайты WordPress от более 100 000 известных уязвимостей, включая XSS, CSRF и SQL-инъекции.

6. WPScan - консольный инструмент, предназначенный для сканирования сайтов на WordPress в поисках уязвимостей. Его база данных содержит информацию о более чем 21 000 плагинов и тем.

7. Quttera Web Malware Scanner - проверяет сайт на ниличие обфускацит кода JS, эксплойтов, вредоносных iframe, инъекций вредоносного кода, обфускация вредоносного кода и т. д.

8. MalCare - определяет и удаляет вредоносный код без замедления работы сайта благодаря его уникальному алгоритму сканирования.

9. Astra Security Suite - предлагает полный спектр защиты сайтов на WordPress от взлома, включая брандмауэр, мониторинг безопасности и удаление вредоносного ПО.

10. Hide My WP - помогает скрыть факт использования WordPress как основы для сайта, тем самым уменьшая вероятность атак.

Выбор подходящего инструмента для тестирования безопасности вашего сайта на WordPress значительно повысит его защиту от потенциальных угроз. Используйте один или несколько из представленных инструментов, чтобы обеспечить надежную защиту вашего интернет-пространства.

Наш канал по информационной безопасности в телеграме, подпишись!

Открытый код. Сокрытие данных

Введение

Приветствую дорогих читателей сообщества, наверняка в жизни случались у многих такие ситуации в которых очень бы хотелось обеспечить безопасность личных данных от посторонних глаз, или же как-либо скрыто передать информацию таким образом, чтобы никто и не догадывался о факте того, что вы впринципе передали какую-то важную информацию. Поэтому сегодня хочу представить вашему вниманию несколько интересных инструментов для шифрования и сокрытия информации с открытым исходным кодом.

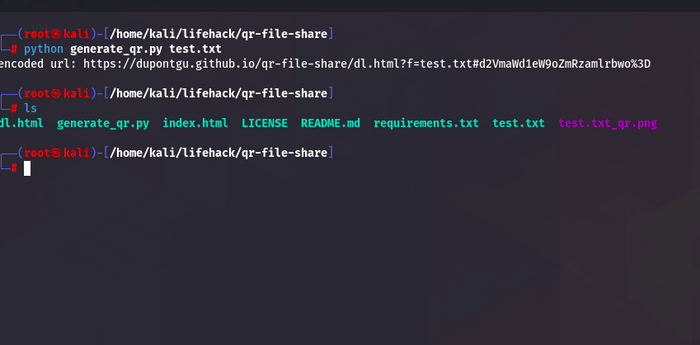

QR-FILE-SHARE

Что это?

Скрипт для того чтобы делиться небольшими файлами из офлайн-источника используя лишь QR-код. Так устроен этот скрипт, что файл живёт внутри самого кода и благодаря этому можно передавать небольшие файлы(к примеру текстовые) прям по самому коду.

Для чего может пригодиться?

На первый взгляд может показаться что затея такая себе и ничем особо не поможет, но советую думать шире, ведь в небольшой текстовой файл можно уместить не маленькое количество информации или же вообще какой-либо сценарий скриптов. Единственный минус, к сожалению в GitHub инструмента не указано сколько максимум позволено весить файлу при таком раскладе.

Установка и использование

Ну здесь всё по-старинке, берём клонируем репозиторий, устанавливаем модули и запускаем.

`git clone https://github.com/dupontgu/qr-file-share`

`cd qr-file-share`

`pip install -r requirements.txt`

Далее запускаем наш скрипт с единственным аргументом который заключается в названии самого файла. Для этого я создал тестовый файл в той же директории под названием text.txt.

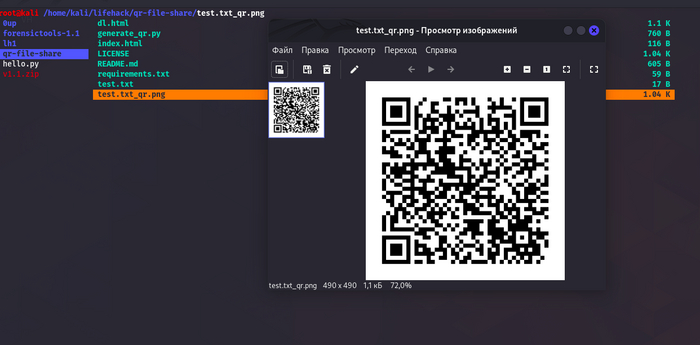

Сам файл так же можно скачать из ссылки которую нам показывают в выводе. А QR-код сохранился под названиефайла_qr.png. Можем его открыть и отсканить.

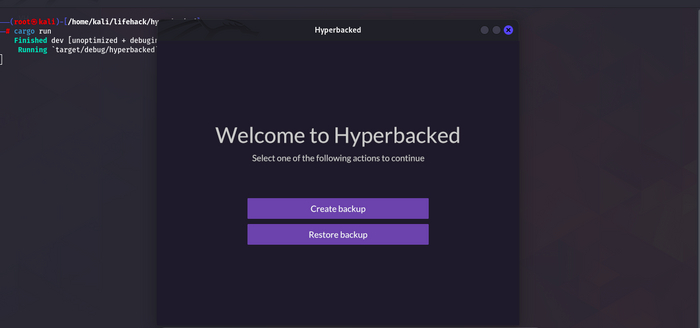

Hyperbacked

Что это?

Это программа на чистом Rust, способная надёжно хранить твои секреты. Она использует доступные для печати PDF-файлы, содержащие зашифрованные QR-коды. Если QR-код сканировать с обычного устройства, то оно ничего толком прочитать не сможет, поскольку послание зашифровано будет. Для того чтобы прочитать послание, необходимо будет в программе ввести пароль и отсканировать код, и только тогда вы получите скрытое послание.

Для чего может пригодиться?

Ну здесь можно весьма изобретательно подойти, тем самым зашифровать пароль или парольную фразу, или любые данные в виде текста которые вы хотите надёжно передать другому человеку(токены, пароли, адреса криптокошельков). Довольно интересное и необычное решение.

Установка и использование

Для начала клонируем репозиторий, после чего устанавливаем Rust.

`git clone https://github.com/Twometer/hyperbacked`

`cd hyperbacked`

`apt install rustup`

Устанавливаем стабильную версию компилятора Rust:

`rustup default stable`

Теперь запускаем нашу программу:

`cargo run`

Ну здесь интерфейс хоть и на английском, но интуитивно понятен и прост, сейчас объясню вам пошагово, как и где всё делается и настраивается.

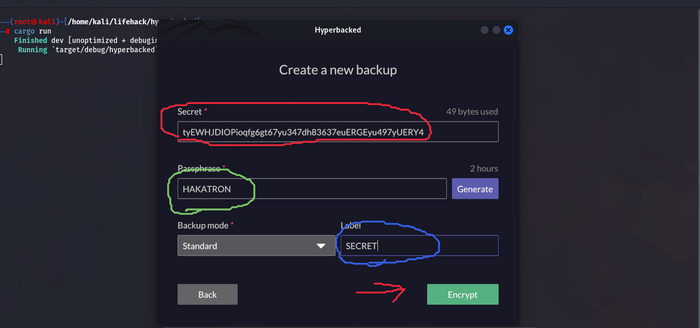

Первым делом для того чтобы зашифровать нам нашу фразу заходим в Create backup.

Ну вот здесь детально, то что обведено красным, это условно хеш, токен, пароль или что-то ещё секретное что мы собственно и хотим передать. То что обведено зелёным, это пароль которым мы будем шифровать наш QR-код, ну а то что обведено фиолетовым просто название QR-кода. Ну и собственно после всего что мы заполнили, можем нажимать Encrypt.

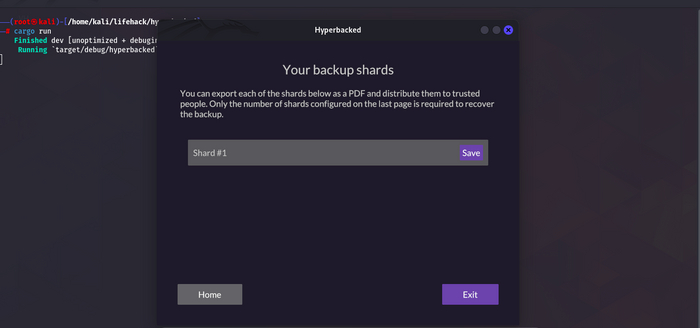

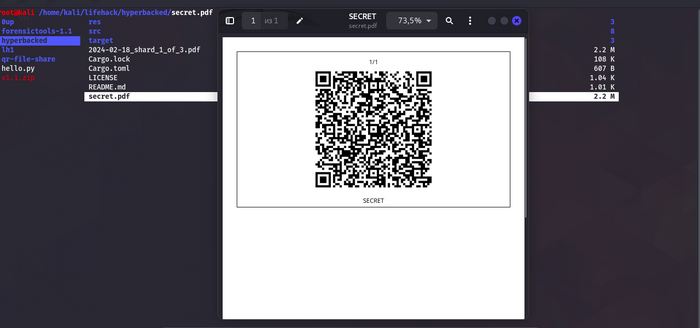

Ну теперь выбираем пункт Save и собственно выбираем где сохраним наш PDF. Далее конечный файл будет выглядеть следующим образом:

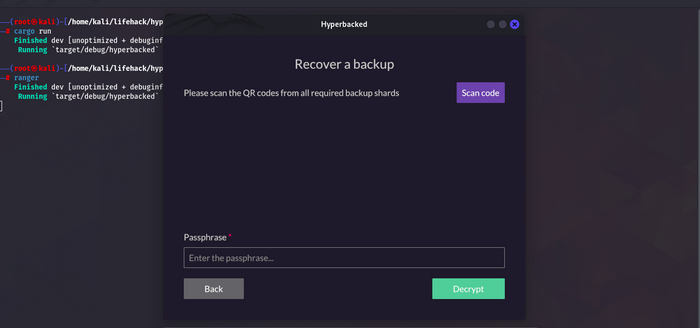

Мы можем отсканировать QR-код и убедиться что послание мы действительно просто так не получим, для этого заходим снова в меню нашей проги, и в этот раз выбираем пункт Restore Backup.

Вводим наш пароль и нажимаем Scan code для того чтобы с вебки отсканить наш код, ну и далее получаем наше скрытое послание.

SecretPixel

Что это?

Инструмент стеганографии, для сокрытия конфиденциальной информации внутри изображений. Поддерживает шифрование при помощи AES-256 и RSA, написан на Python и поддерживает форматы изображений такие как: PNG, BMP, TGA и TIFF.

Для чего нужен?

Ну здесь разумеется классическое сокрытие информации в изображениях, мало кто этим пользуется, что на самом деле зря, т.к таким образом можно держать огромное множество скрытой информации в какой-нибудь галереи и с виду ничего необычного, перед обычным пользователем будет набор изображений, а для вас вплоть до целой базы данных.

Установка и использование

Давайте представим ситуацию что к примеру на рабочем столе у нас имеется файл с тренерами от различных сервисов, которые мы используем в нашей работе и для создания скриптов и т.п. Разумеется мы не заинтересованы в том, чтобы кто-то случайно нашёл этот файл и быстренько так понял что к чему, тем самым завладев нашими справедливо-заработанными токенами. Ну или же нам нужно передать кому-то файл с токенами, но чтобы это выглядело так,что мы просто обмениваемся безобидными мемами. И нам нужно всё это дело спрятать.

Здесь всё по стандарту, клонируем репозиторий, устанавливаем необходимые модули.

git clone https://github.com/x011/SecretPixel

cd SecretPixel

pip install -r requirements.txt

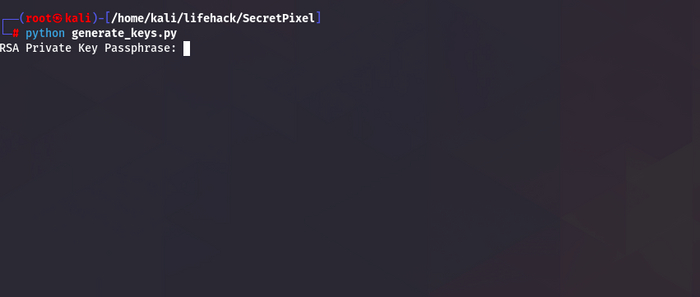

Ну а далее генерим открытый и закрытый ключи при помощи скрипта generate_keys.py:

python generate_keys.py

Задаём парольную фразу и воаля, у нас уже готовы файлы при помощи которых будем скрывать информацию.

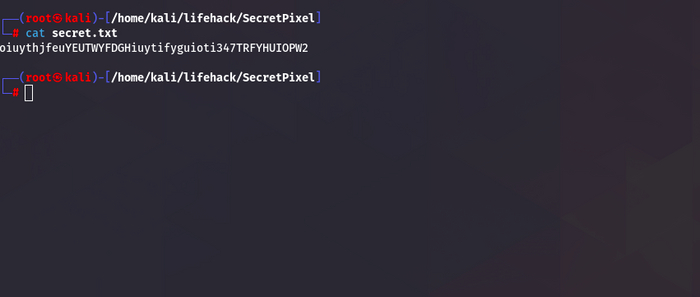

Давайте сокроем в изображении host.png текстовой файл secret.txt со следующим содержимым:

Это мы сделаем при помощи скрипта secret_pixel.py следующим образом:

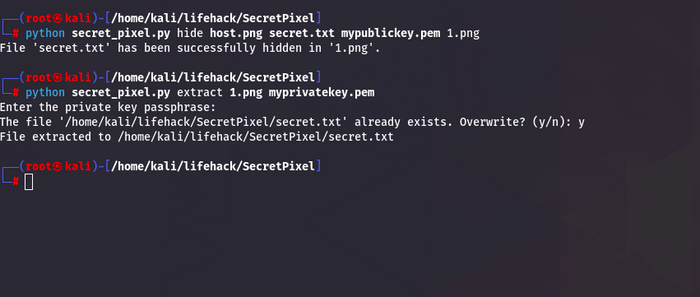

python secret_pixel.py hide host.png secret.txt mypublickey.pem 1.png

Используем для этого наш публичный ключ и выходное изображение будет называться 1.png. И давайте тем же скриптом расшифруем при помощи приватного ключа:

Как видим всё успешно и файл наш в целости и сохранности.

Итоги

Сегодня рассмотрели с вами различные интересные решения сокрытия важной информации в файлах, картинках, QR-кодах. Все эти способы никто не мешает автоматизировать, совмещать и придумывать действительно изобретательные и интересные пути, всё только в вашей голове.

Подпишись на наш канал в телеграме, там много полезного!

Безопасный онлайнбанкинг. 5 советов по защите банковской карты от взлома при покупках в Интернете

Надежный и неизвестный никому пароль к банковскому аккаунту - это главное условие безопасности при онлайн-платежах. Однако есть еще несколько важных правил, о которых следует помнить, если вы хотите избежать взлома банковской карты при совершении финансовых транзакций в Интернете.

1. Внимательно изучайте сайт и его URL-адрес

При каждом посещении сайта банка вы должны убедиться, что находитесь именно на его официальном веб-ресурсе. Если вы не знаете точный сетевой адрес своего банка, то внимательно ищите его в поисковике. Некоторые поисковые системы, в целях отсечения вредоносных гиперссылок, помечают настоящий сайт специальным значком. Например, Яндекс помечает подлинный веб-сайт кредитной организации галочкой в синем кружочке. Всегда обращайте пристальное внимание на URL-адрес. Если страница очень похожа на настоящую, но адрес неверен, то вам следует покинуть ресурс. Например, адрес официального сайта условного банка ОТБ может отличаться от поддельного доменной зоной (настоящий сайт банка - https://www.otb ru, поддельный - https://www.otb com).

2. Убедитесь, что у вас безопасное соединение

Старайтесь вводить интернет-адрес своего банка самостоятельно и всегда внимательно следите за адресной строкой в браузере. Она всегда должна начинаться с «https» - протокола с шифрованием SSL. О безопасности ресурса будет свидетельствовать значок замка слева от URL-адреса. Если он закрыт, то ваше соединение защищено. Если значок перечеркнут, то соединение с таким сайтом может прослушиваться хакерами.

3. Не используйте общественные Wi-Fi-сети при совершении покупок

Киберпреступники активно действуют в общедоступных сетях Wi-Fi, работающих в людных местах (кафе, торгово-развлекательные центры и т.д.). В таких открытых сетях трафик перехватывается и хакеры легко могут получить доступ к вашей конфиденциальной финансовой информации, паролям от учетных записей, банковским реквизитам и другим важным данным. Поэтому никогда не используйте публичные Wi-Fi-сети для онлайн-покупок.

4. Не открывайте вложения, присланные вам с незнакомых электронных почтовых ящиков

Для осуществления незаконных транзакций с вашей карты хакерам требуется полный номер банковской карты, трехзначный код проверки карты (CVV, CVC и т.д.) и дата истечения ее срока действия. Чтобы получить данную информацию, хакеры рассылают фишинговые электронные письма. В целях защиты от злоумышленников не отвечайте на письма, в которых содержится просьба о предоставлении конфиденциальной информации. Не используйте гиперссылки, содержащиеся в таких сообщениях, так как переход по ним может привести к заражению вашего устройства, с которого осуществляется управление банковским аккаунтом.

5. Делайте покупки только в проверенных интернет-магазинах

Взлом карты при помощи онлайн-покупок является наиболее популярным видом мошенничества. До 40% пользователей, расплачивающихся в Интернете, сталкиваются с взломом карты или мошенническими действиями. Поэтому, если торговая площадка вам неизвестна, то лучше с ней не взаимодействовать. Пользуйтесь проверенными маркетплейсами, так как они имеют более надежную защиту, чем развивающиеся бренды и новые электронные торговые площадки.

Вы хотите головоломок?

Их есть у нас! Красивая карта, целых три уровня и много жителей, которых надо осчастливить быстрым интернетом. Для этого придется немножко подумать, но оно того стоит: ведь тем, кто дойдет до конца, выдадим красивую награду в профиль!

Простой способ извлечения изображений из документов MS и Libre Office

Стандарт Open Document стал де-факто уже давно. И если раньше формат документов Microsoft Office был проприетарным, то теперь он представляет собой «.zip»-файл в котором храниться множество «.xml», а также изображения и прочие файлы. Конечно же, самым простым способом извлечь документы является изменение расширения документа на «.zip» и последующее извлечение файлов любым архиватором. Но, если вам нужно сделать это не с одним документом, это может быть достаточно продолжительно по времени. Поэтому, давайте рассмотрим несколько способов, с помощью которых можно извлечь изображения из файлов формата ".docx", ".xlsx", ".pptx", ".odp", ".ods", ".odt".

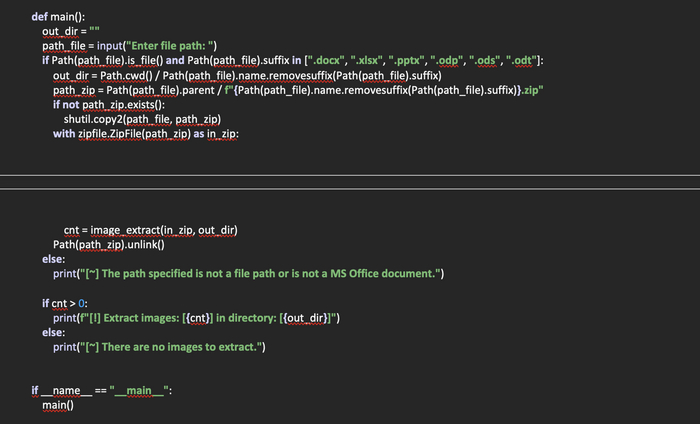

Способ №1: используем стандартные библиотеки python

Для данного способа не требуется установка сторонних библиотек. Достаточно тех, что поставляются в комплекте с самим интерпретатором.

Создадим файл extract.py.

Импортируем нужные нам в процессе работы библиотеки:

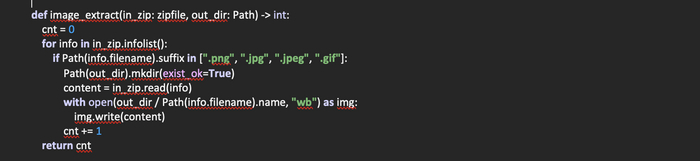

Создадим функцию image_extract(in_zip: zipfile, out_dir: Path), в которую будем передавать zip-файл, а также путь к директории в которую будут распакованы изображения. В данном случае путь у пользователя запрашиваться не будет.

Объявим переменную cnt, которая будет счетчиком распакованных изображений. Затем в цикле пробежимся по списку содержимого архива. Проверим расширения файлов в архиве. И если они совпадают с расширениями из списка, будем читать текущий файл с изображением и сохранять в байтовом режиме в директорию, которая передается в функцию. Также, данная директория создается автоматически и называется именем исходного документа. После того, как все изображения будут сохранены, возвращаем из функции наш счетчик.

Осталось дело за малым, запросить у пользователя путь к файлу, проверить, является ли он файлом и имеет ли нужный формат. После чего скопировать файл с расширением «.zip», открыть с помощью zipfile и передать в функцию для поиска изображений и их распаковки. Ну и напоследок удалить скопированный zip-файл.

После окончания извлечения изображений вывести сообщение пользователю о том, сколько файлов было извлечено и в какую директорию.

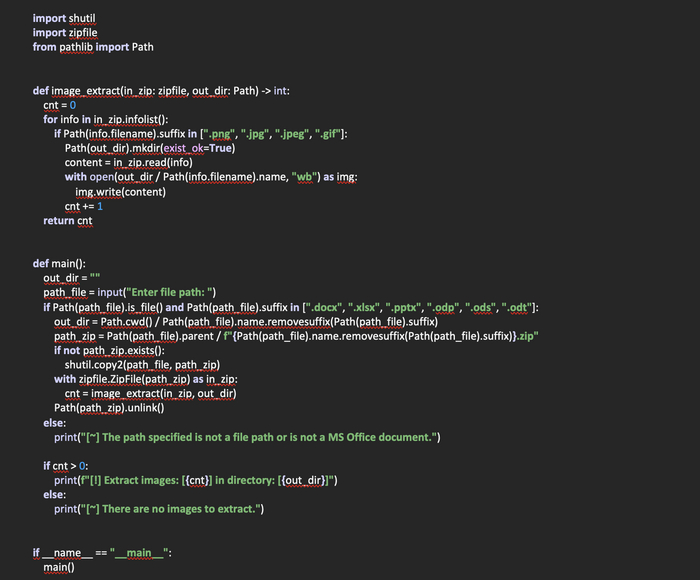

Полный код скрипта:

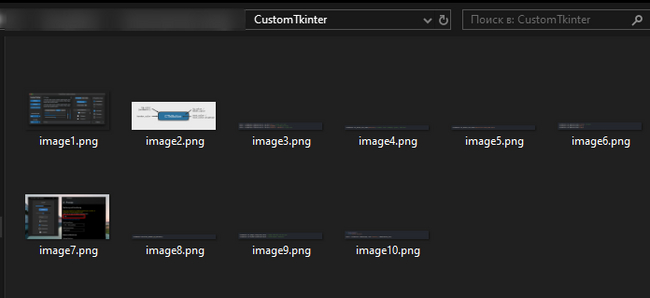

Протестируем созданный скрипт. У нас есть, для примера документ «CustomTkinter.docx». В нем содержаться несколько изображений. Вот их мы и попробуем извлечь.

Запускаем скрипт, указываем путь к документу и получаем папку с названием документа, в которой содержаться изображения.

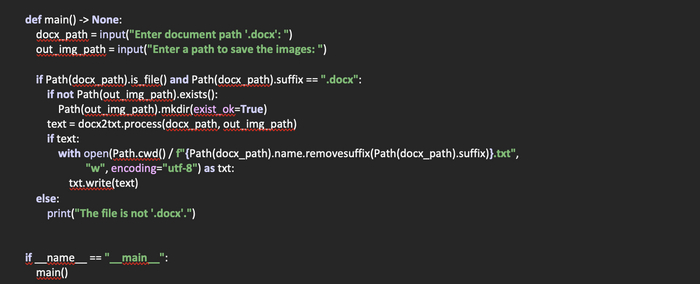

Способ №2: используем библиотеку docx2txt

Создадим файл docx2im.py. В данном случае мы будем использовать стороннюю библиотеку docx2txt. Для ее установки пишем в терминале или командной строке:

Теперь импортируем нужные библиотеки в скрипт.

В данном случае нам не понадобиться создавать дополнительных функций. Сделаем все в одной. Хотя, в теории, можно было бы разделить извлечение изображений и текста. Да, дополнительным бонусом, при том, что извлекаются изображения только из документов «.docx», является извлечение текста.

Для начала запросим у пользователя путь к документу и путь к папке для извлечения изображений. Проверим, является ли переданный параметр путем к документу и является ли расширение данного документа «.docx». Затем проверим, существует ли директория для извлечения изображений. Если нет, создадим ее, так как docx2txt ее самостоятельно не создает.

Теперь передаем путь к документу и путь для извлечения изображений в функцию process данной библиотеки. Из нее будет возвращен текст документа. Проверим, содержится ли в переменной text что-нибудь. Для этого обрежем пробелы и знаки переноса каретки, так как, если в документе нет текста, но есть пустая строка, переменна text не будет пуста.

Затем открываем текстовый документ на запись и записываем в него полученный текст.

Этот способ достаточно простой, но, как вы уже поняли, извлекать изображения из других форматов документов он не умеет.

Думаю, что вышеприведенных скриптов будет достаточно. Можно использовать также библиотеку aspose-words, которая устанавливается с помощью команды:

pip install aspose-words

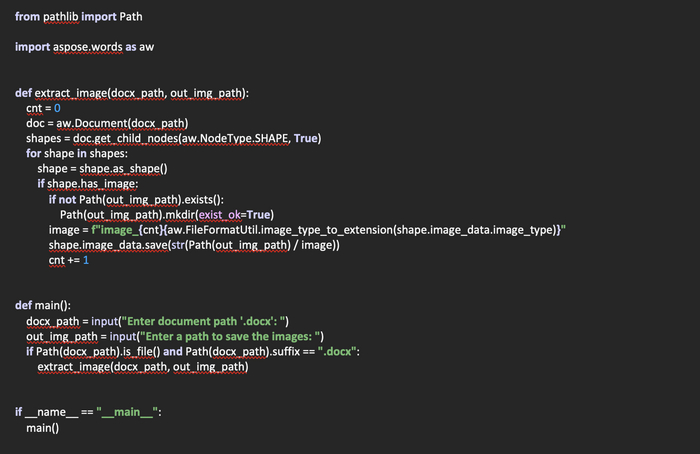

Однако, способ извлечения с ее помощью изображений не особо отличается от предыдущих. Создадим файл aspose_extract.py. Вот для примера код:

Выбирать, что использовать вам и в каком виде, конечно же, вам. Здесь описаны только несколько способов, с помощью которых можно проделать данную операцию. Скорее всего, если поискать более тщательно, найдется еще множество библиотек, с помощью которых можно извлечь изображения из документов.

А на этом все. Спасибо за внимание.

Надеюсь, данная информация будет вам полезна.