«Информация это актив и ее надо защищать.» В корпоративном секторе это фраза, с приходом «удаленки» в нашу жизнь, звучит все чаще и чаще. И в большинстве случаев речь идет не о каком то враге из вне , который имеет огромное желание заполучить ваш «информационный актив», а о сотрудниках которые работают в компании. Сотрудники являются ключевым звеном каждого бизнес процесса организации, и соответственно владеют некой информацией которая может представлять интерес для конкурентов, злоумышленников и т.д. Во многих случаях внедрение в организациях стандартов, методологий и правил работы с информацией с добавлением технических решений (например DLP) сводит риск утечки информации к минимуму.

Подобные решения являются панацеей?

Не так давно я писал статью " Кибербезопасность и история о ней " и там был пример среднестатистической компании которой «не может существовать в реальной жизни»

Сотрудники компании описывались как :

Руководитель, человек с ограниченным временем, у него нет времени ждать чтобы его документы проверяла система защиты, ему нельзя блокировать флешки, переносные жесткие диски и любые другие носители информации.

Финансовый Директор погружен в финансы компании и не в коем случае нельзя чтобы его компьютер “зависал”, и большую часть документов он также получает на флешках.

Бухгалтерия проводит открытые чемпионаты внутри коллектива по игре «три в ряд» активно качая из интернета рецепты на «французские салаты» и считая себя привилегированными сотрудниками, и принимая IT отдел за рудемент которые могут починить в случае чего радиатор батареи и чайник.

Отдел продаж гонится за выполнением плана, серфят интернет в поисках информации о клиентах и их контактах .

Снабженцы на уровне интуиции осваивают сайты алиэкспресс и таобао со всеми рассылками каталогов, прайс листов и презентаций и составляет 60% потока входящих электронных писем компании.

Логисты изучают интернет каталоги maserati, параллельно раскладывая пасьянсы.

IT отдел отщепенцы, которые мыслят форматом «железа» устанавливая инновационные решения и принимая остальных коллег за неандертальцев.

Информационная грамотность большинства сотрудников на уровне открыть word, excel, посмотреть письмо на почте, посмотреть ролик в ютубе.

И в какой то момент, во всем этом многообразии корпоративной жизни у Руководства, подпитанными громкими заголовками СМИ такими как: «Известный интернет ресурс торговли краденой информацией, Hydra, собирается провести ICO» возникает вопрос — «Как предотвратить утечку информации?!»

Тут возникает несколько путей развития ситуации :

- Быстрое внедрение технических решений контроля информации, с ограничением доступа к непрофильным ресурсам. (самый распространённый случай)

- Комплексный подход, с разработкой методологий, правил и регламентов контроля информации (наиболее приемлемый вариант)

В случае быстрого внедрения решения контроля информации при условии отсутствия методологии и правил процессов компании, система контроля превратится в огромный талмуд системных правил и политик, которые через несколько итераций трансформируется в неповоротливую субстанцию , которую в итоге станет легче снести чем вносить корректировки. При всем при этом это очень существенно скажется на работе сотрудников и в итоге всей компании.

Пример из опыта: Инженеры устанавливают политики по доступу к интернет ресурсам , используя преднастроенные профили доступа. Руководитель отдела который самостоятельно занимается поиском сотрудников профиль уже не стандартный и соответственно у него пропадает доступ к ресурсам подбора сотрудников. На ресурсе по поиску сотрудников платная подписка на 5 дней. Разбор проблемы занял 2 дня. Как итог время потеряно , деньги потеряны, работа не выполнена.

Пример из опыта 2: В организации без методологии поднимается DLP система, для недопущения утечки клиентской базы, все рабочие станции попадают под тотальный контроль и запись всего происходящего на них. По истечению существенного времени оказывается что доступ в CRM систему, смотрел во «внешку» и был доступен по адресу в браузере crm.домен.ru. Логирование в CRM было настроено только на вход и выход без контроля действий во время пребывания в системе.

В случае комплексного подхода, в первых эшелонах идет информирование сотрудников. Всем пользователям корпоративной системы должны быть известны простые правила безопасности:

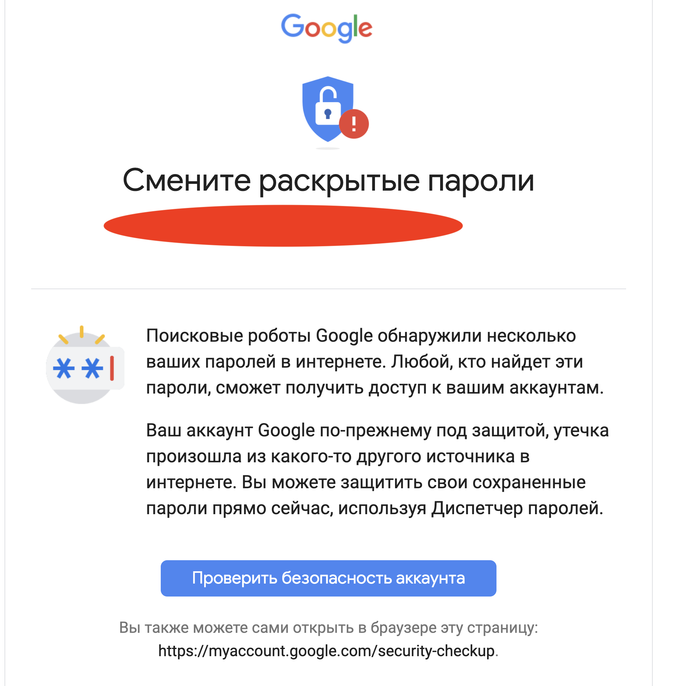

-использовать и периодически менять сложные пароли, никогда не передавать средства -идентификации – пароль и логин – другим сотрудникам;

-не хранить в «облаках» конфиденциальную информацию, даже если нужно поработать с годовым отчетом из дома;

-уничтожать ненужные документы в шредере;

-не передавать информацию без официального запроса;

-не смешивать корпоративную и личную почту;

-архивировать важные файлы;

-блокировать компьютер перед уходом с рабочего места;

-уметь распознавать фишинговые письма;

-ознакомиться с практиками социальной инженерии и не поддаваться им.

Следующим этапом идет — Контроль доступа

Это решение реализуется на физическом, аппаратном и программном уровнях. Действует правило: никто не должен иметь больше привилегий, чем допускается его функциональные обязанности ( стоит помнить что в странах СНГ должностные инструкции с фактической работой сотрудников значительно расходятся, и за основу инструкции брать нельзя ) . Юристу не нужен доступ к бухгалтерским программам, а программисту – к чату руководства. Системные администраторы должны реализовать дифференцированную модель доступа, назначив каждому пользователю и группе пользователей роль, при которой доступными ему окажутся только определенные файлы и ресурсы. То же относится к правам администраторов.

Комплексный подход

Это правило должно стать незыблемым для системных администраторов и разработчиков структур информационной безопасности. Невозможно устранять уязвимости и недочеты частичными решениями, латая прорехи одну за другой до тех пор, пока администрирование системы станет невозможным. Необходимо с самого начала выстраивать ИБ как единую с систему с учетом возможностей ее роста и прогнозированием направлений дальнейшего развития. Система должна включать единый комплекс организационных, технических и программных средств и контролироваться как единое целое.

Отдельным пунктом стоит выделить удаленный доступ.

Правила ИБ при работе на удаленном доступе к сети

Самостоятельной проблемой становится регламентация работы сотрудников на удаленном доступе. Современному бизнесу присуще стремление к минимизации затрат, на компанию могут работать сотни разработчиков и программистов, находящихся в разных странах и на одной виртуальной площадке занимающихся разработкой программного обеспечения. Такое размывание периметра информационной безопасности очень опасно, так как конкуренты всерьез заинтересованы в несанкционированном доступе к новым разработкам.

В 2016 году на выставке Mobile World Congress разработчик антивируса с открытым кодом Avast провела небольшой эксперимент, создав три открытые точки подключения Wi-Fi со знакомыми именами Starbucks, MWC Free WiFi и Airport_Free_Wifi_AENA. К ним подключилось 2 000 человек, декларирующих себя профессионалами в сфере информационных технологий. По завершении выставки был проведен доклад, из которого следовало, что авторам схемы удалось получить данные о трафике всех подключившихся, а 63 % раскрыли свои логины, пароли, адреса электронной почты. Это говорит о том, что удаленное подключение через общедоступную Сеть редко бывает безопасным.

Во многих компаниях даже штатные сотрудники зачастую работают на удаленном доступе, находясь в командировке или в отпуске.

Существуют правила, позволяющие сделать такие удаленные рабочие отношения максимально безопасными:

-исключить возможность использования удаленными сотрудниками для подсоединения к корпоративной сети открытых Wi-Fi-сетей, в которых возможен перехват трафика;

-домашние сети сотрудников должны быть защищены паролями и шифрованием как минимум уровня WPA2. В компании необходимо разработать правила информационной безопасности для удаленных сотрудников для защиты домашних сетей;

-подключение для мобильных устройств к корпоративной сети должно происходить только по каналам VPN. Компании желательно самой выбрать надежного поставщика услуг VPN и обеспечить сотрудникам на удаленном доступе возможность работать с этим сервисом;

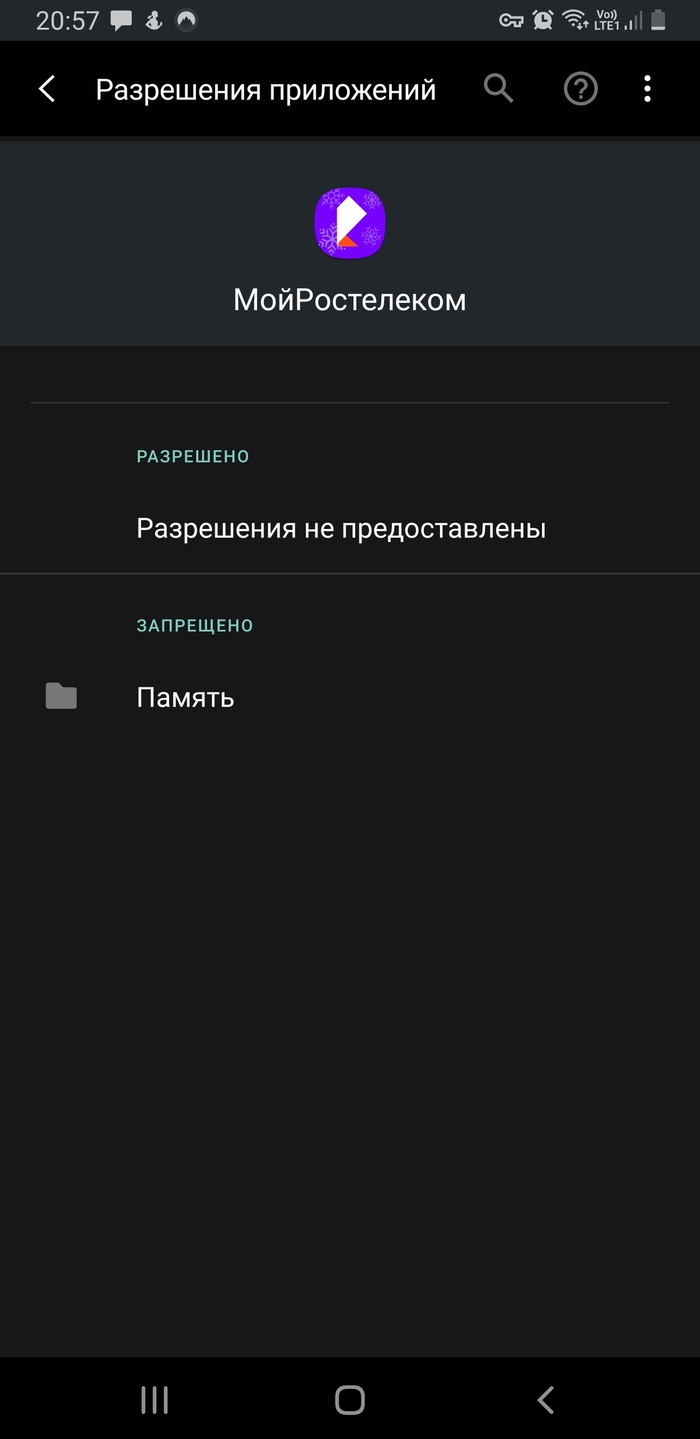

-для работы необходимо иметь отдельное мобильное устройство и не смешивать частную и корпоративную информацию, система ИБ компании должна предусматривать меры защиты таких удаленных устройств;

-сведения о работе на удаленном доступе не должны публиковаться в социальных сетях, чтобы не вызвать интерес злоумышленников. Устное и письменное разглашение конфиденциальных данных недопустимо;

-пароли на ресурсах, связанных с работой на удаленном доступе, необходимо регулярно менять;

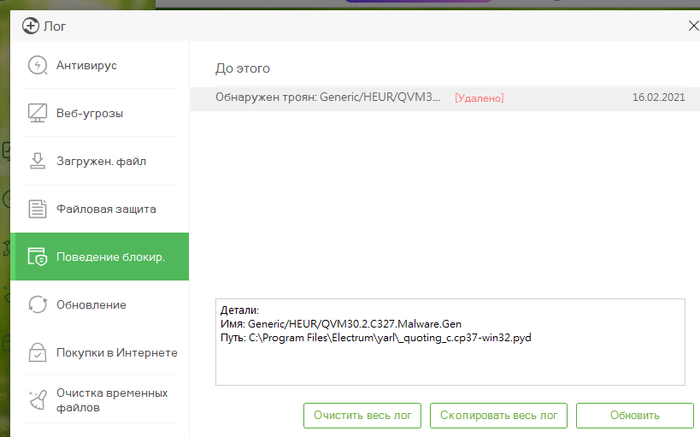

-плагины и программное обеспечение, содержащие известные хакерам уязвимости (например, Adobe Flash, Acrobat Reader, Java и другие), должны регулярно обновляться;

-компьютер и мобильные устройства нужно защищать паролем даже дома, чтобы гость или ремонтный рабочий не смогли похитить или случайно повредить данные.

Эти правила необходимо оговаривать с каждым работником на удаленном доступе на первом этапе сотрудничества. От компании требуется организовать собственную систему мер, позволяющую обезопасить работу с любым сотрудником на удаленном доступе, штатным или внештатным:

-внедрить механизм аутентификации пользователей (пароли, аппаратные средства-токены, биометрические данные);

-организовать единую систему управления доступом (централизованное управление доступом к IT-ресурсам компании);

-системно использовать средство организации собственных протоколов VPN (аппаратные устройства, программные решения, расширения брандмауэра);

-внедрить средства противостояния атакам (защита внутренней сети и сотрудников от атак).

Как итог: Выполнение правил и регламентов защитят вашу информацию от хищения

Источник