Пандемия определённо внесла коррективы во многие, если не во все, сферы деятельности человека. Не обошёл коронавирус и мошенников. В СМИ часто можно встретить фразу «волна мошенничества». И это действительно так. Я взял массив зарегистрированных доменов в зоне RU за прошлый год и проанализировал их в разрезе инфоповодов, получивших резонанс в обществе. Далее вы найдёте графики, описание популярных и штучных приёмов, которыми пользуются мошенники, а также советы пользователям, как не стать жертвой.

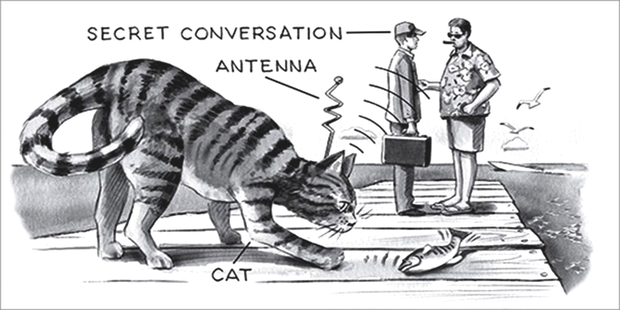

Методика. Выгружался архив зарегистрированных доменов в доменной зоне RU. Далее архив анализировался по списку «корней». Список был составлен заранее на основе резонансных публикаций в СМИ. Сайт считался однозначно подозрительным в 2 случаях:

- если были явные признаки в самом имени (например, VVWW-HTTTPS-AVITO[.]RU);

- если он помечался браузером как мошеннический.

Не было цели найти все возможные домены и однозначно подтвердить их зловредность. Ведь не секрет, что эффективное время жизни мошеннического ресурса составляет часы-дни. Поэтому в идеале подобное исследование стоит проводить практически в режиме реального времени. Появление всплеска общественного интереса к той или иной теме влияет на рост интереса мошенников. Т.е. количество регистраций доменов по определенной теме прямо пропорциональна количеству регистраций фишинговых доменов.

Поэтому ставилась цель изучить тенденции, увидеть основные приемы, которые были в ходу у мошенников в 2020-м году, а потом всё это наглядно показать и описать.

Коронавирус

Это всеобъемлющая тема, которая задавала тон всему году. Поэтому решено было вынести её в отдельный пункт, чтобы не возвращаться к ней в каждом последующем.

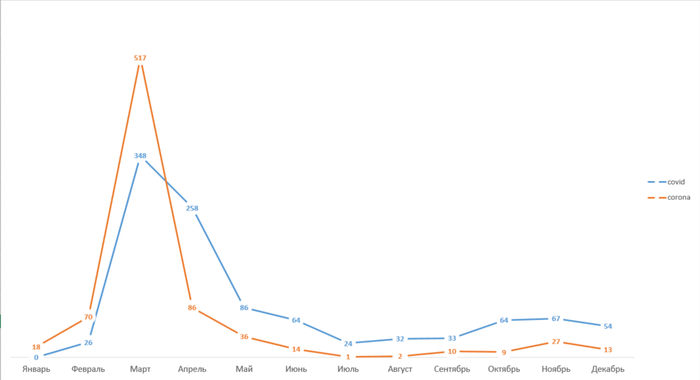

Активный рост регистраций доменов начался с февраля, но главный всплеск пришелся на первый карантинный месяц – на март. Число регистраций доменов covid выросло больше чем на 1200%, по доменам corona – больше чем на 600%. Дальше число регистраций только снижалось, очередной небольшой всплеск был в ноябре.

Занимательный факт с Шелдоном Купером: если глянуть на график регистрации доменов, видно, что слово «covid» прижилось в русском языке лучше, чем «corona». Исключение было лишь в марте.

Если углубиться в тему, заметно, как менялись тренды в течение года. Так, в начале 2020-го названия доменов больше эксплуатировали информационную и просветительскую тематику (ключевое слово дополнялось чем-то вроде «informer», «radar», «bulletin» и т.п.).

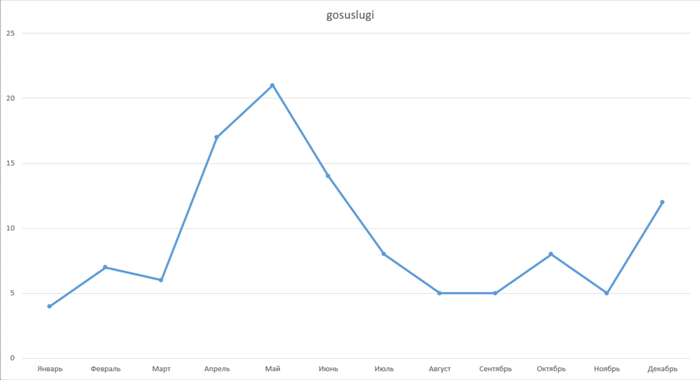

В мае тема коронавируса заиграла новыми красками – люди стали искать информацию о компенсационных выплатах. На руку злоумышленникам сыграла и официальная «юзерфрендли»-ссылка: posobie16.gosuslugi[.]ru. Это сразу отразилось на количестве регистраций доменов с вариациями на тему gosuslugi, posobie, vyplaty и т.п.

Вот для примера график для «госуслуг»:

Волна «выплат» затем сменилась темой тестов, а после – и вакцинации. Так с 1 июля по 14 августа в доменной зоне RU было зарегистрировано 66 сайтов на тему COVID-19. Среди них 28 – с упоминанием вакцины в названии. Пик регистраций пришелся на 22 июля-4 августа, вторая волна – на 11 августа (это дата официального объявления о регистрации вакцины «Спутник V» российского производства).

Если резюмировать, регистрация фишинговых сайтов по теме коронавируса – это только часть огромной махины мошенничеств. Сложно найти направление, по которому коронавирус не внёс бы свои коррективы. Были и поддельные рассылки от ВОЗ, и продажа пропусков во время локдауна, и фальшивые результаты ПЦР-тестов. И много чего ещё.

Некоторые другие темы, которые интересовали мошенников

Категоризировать фишинговые волны можно по-разному. Для наглядности, решено было за основу взять регулярность атак. Исходя из этого получилось всего 3 категории: разовые, сезонные и вечные.

Разовые акции

Появляются в качестве ответа на запрос общества. Спрос порождает предложение, как бы банально ни звучало. Стоило по телевизору в мае сказать про ковидные выплаты, как реакция не заставила себя ждать (см. график выше). Весенние локдауны тоже служат хорошей иллюстрацией.

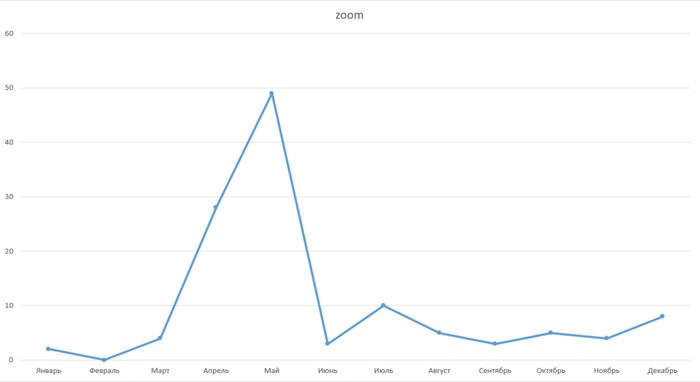

По динамике регистраций доменов со словом zoom в названии хорошо видно, когда россияне стали массово осваивать новые форматы учебы и работы. В марте регистраций подозрительных zoom-доменов было 4, в апреле уже 28, а в мае – 49.

Занимательный факт: дополнительную путаницу для пользователей внёс сам Zoom, будучи зарегистрированным на национальном домене US, а не «привычном» COM.

Ещё одну разовую акцию можно было наблюдать летом накануне голосования за поправки в Конституцию.

Официальный сайт 2020og[.]ru как бы сам напрашивался на вариации с использованием «0», «-» в разных интересных местах.

Занимательный факт: представители власти иногда, сами того не желая, помогают мошенникам. Для привлечения граждан к онлайн-голосованию мэрия Москвы запустила проект портала «Активный гражданин», который предполагал розыгрыш 2 млн сертификатов на оплату товаров, услуг, парковки и скидки в ресторанах. Розыгрыш сертификатов «Активный гражданин» был организован по следующей официальной (!) схеме. Для информирования организаторы использовали смс-рассылку. Потенциальному участнику розыгрыша приходило сообщение с предложением перейти на сайт (домен ag-vmeste[.]ru), где нужно было бы ввести код из смс. А чтобы отказаться от участия, нужно было написать сообщение на короткий номер.

Стоит добавить, что внимание мошенников привлекают не только массовые маркетинговые акции, но и запуск бонусных программ отдельных брендов. Так, немного покопавшись в доменах, можно обнаружить, что мошенники пытались организовывать сценарии мошенничества с бонусными программами «Лукойла» (в январе был всплески регистраций сайтов типа BONUS-CARD-LUCOIL[.]ru, BONUSI-LUKOIL[.]ru), Тинькофф, Альфа-банк, ВКонтакте, Ситимобил, BelkaCar, МТС, М-Видео, Магнит и др.

Сезонные акции

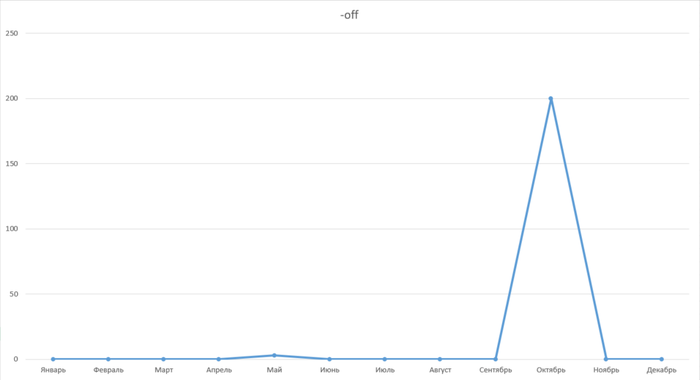

Кампании выше были реакцией злоумышленников на событие, которое уже произошло. Но так происходит не всегда. Когда событие происходит регулярно, некоторые работают на опережение. В качестве примера возьмём «чёрную пятницу». В прошлом году в СМИ засветилась кампания «-off».

200 доменов с этим суффиксом были зарегистрированы в октябре. Под раздачу попали популярные бренды: мебельные компании, ювелирные салоны, сотовый ритейл, магазины одежды и т.д.

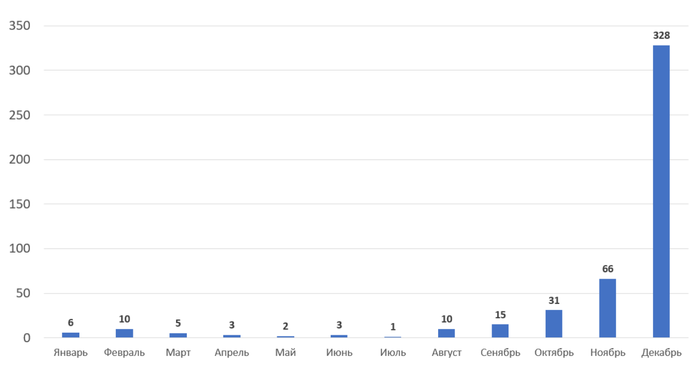

А вот праздничный пример, подсмотренный у коллег. Количество зарегистрированных доменов со словами ded и moroz.

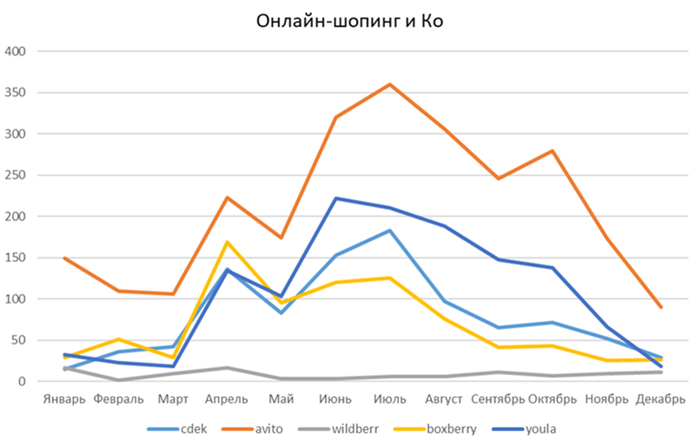

Ну и конечно куда без онлайн-заказов. Первый пик регистраций сайтов пришёлся на апрель. Это отлично видно по регистрациям доменов с использованием наименования известных онлайн-ритейлеров и служб доставки: Boxberry, Wildberries, Cdek, Avito, Youla.

По данным профильной ассоциации АКИТ в первый же день, когда президент объявил о том, что нас ждет неделя «выходных» дней, в целом ряде сервисов по доставке еды количество заказов выросло в 5-10 раз. А после e-commerce освоили даже те, кто раньше не покупал онлайн. Быстрее всего рос сегмент продажи одежды и обуви.

Чаще всего сайты пытаются мимикрировать под страницы оформления заказа ( «корень» order), доставки («корень» delivery) и оплаты товара («корень» pay). Для примера, в феврале регистраций доменов со словом «delivery» было 53. В апреле стало 288. Но про это поговорим отдельно в разделе про используемые приёмы.

Занимательный факт: график выше иллюстрирует все 3 категории. Так, весенний пик – разовая акция. Летний пик – сезонная. В целом же, интерес к площадкам в 0 не уходит, что приводит нас к последней категории – «тема вечная».

Вечный рейв

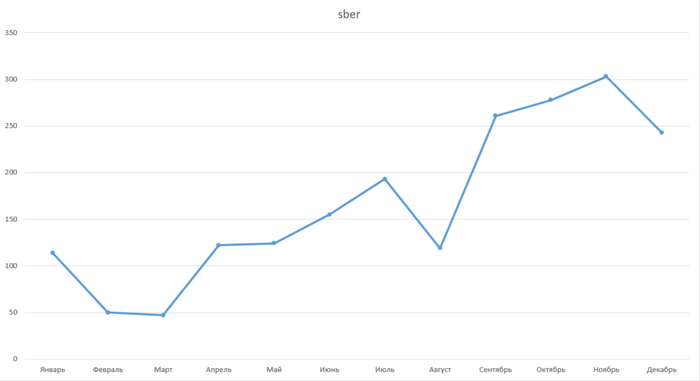

Работает – не трогай. Некоторые мошенники, действительно, не хотят гнаться за модой, предпочитая нестареющую «классику». К ней отношу упомянутые выше торговые площадки, службы доставки и, конечно, банки. В качестве примера предлагаю посмотреть на «великий и ужасный» Сбер.

Именно по нему количество подозрительных доменов стабильно растёт. Есть версия, почему так. В сентябре 2020, когда компания презентовала экосистему из 10 онлайн-сервисов, число регистраций доменов со словом sber выросло вдвое. «Интернет-умельцы» явно пытались использовать тот факт, что клиенты «Сбера» еще не разобрались с новой экосистемой. А потому регистрировали домены типа sber-car, sber-burger, sber-maps, sber-disk, sber-book, sber-mobil и многие другие. «SBER» стал каким-то аналогом Bluetooth («всё лучше с Bluetooth» ©TBBT S2E18). Серьёзно, чего только не регистрировали с ним.

Кроме того, Сбербанк из-за своей известности и повсеместного присутствия, любим мошенниками в качестве сайта-партнёра для оплаты: AVITO-SBERPAY-WALLET[.]RU и т.п.

Используемые приёмы

Задача данного раздела не перечислить в стиле реферата всё то, что можно найти на просторах сети, а показать распространённые техники с наглядными примерами.

Правит балом тайпсквоттинг. Для введения в заблуждение используются символы, похожие между собой. VV вместо W, 0 вместо O, rn вместо m и так далее. Но чаще ставку делают не на маскировку, а на невнимательность. К примеру, просто добавляя букву в домен: gosuslugie[.]ru, gosuslugis[.]ru

Очепятки вкупе с невнимательность жертвы – наше всё.

- VVWW-AVITO[.]ru

- VWW-AVITO[.]ru

- WWV-AVITO[.]ru

- WWWSBERBANK[.]ru

Занимательный факт: вы заметили, что слово «невнимательностью» было написано с ошибкой?

Ещё один популярный приём – добавить какие-нибудь значимые слова и конструкции.

Тема личных кабинетов:

- MY

- MOI

- LK

Тема доставки:

- DELIVERY

- DOSTAVKA

- TRACK

- CHECK

Тема оплаты:

- PAY

- SECUREPAY

- OPLATA

- 3DS

- KASSA

- SAFEDEAL

- PROCESSING

В результате рождаются прекрасные:

- HTTP-WWW-AVITO[.]ru

- WWW-HTTPS-CDEK[.]ru

- HTTPS-WWW-CDEK[.]ru

- CDEK-RU-ORDER-WEBSITE-PAYMENT[.]ru

Наконец, для пущей убедительности мошеннической схемы, порой регистрируются домены, имитирующие ссылку на заказ. Это как раз тот случай, когда проще один раз увидеть.

- AVITO-RU-ID83676894500-ORDER[.]ru

- YOULA-RU-ID872798654490-ORDER[.]ru

- AVITO-ORDER74916392[.]ru

- AVITOPAY-ID7191392[.]ru

- AVITOPAY-ID7491392[.]ru

- AVITOPAY-ID74916392[.]ru

- YOULA-ID74916392[.]ru

- YOULA-ID74916396[.]ru

- YOULA-ID74971392[.]ru

- YOULA-ID749911392[.]ru

Занимательный факт:

к дополнительным мошенническим факторам можно отнести шаблоны, используемые при регистрации доменов. При анализе выборки сразу бросаются в глаза конструкции «L-WWW-companyname.RU», «companyname-3DS.RU», «companyname-C2C.RU» и т.п., зарегистрированные по ряду компаний за короткий промежуток времени.

Выводы и рекомендации

1. Каждый большой информационный повод вызывает всплеск регистраций сайтов – как мошеннических, так и легальных, но «мусорных» (переадресующих на интернет-магазин, «зеркала» СМИ и т.п.).

2. Иногда виден «почерк» одного и того же злоумышленника.

3. Срок жизни фишингового или иного вредоносного сайта сократился, в том числе, благодаря вниманию общественности и СМИ до 2-3 дней. За это время даже профессиональные расследователи не всегда успевают изучить его содержимое. На мой взгляд, общественный резонанс – пока самый действенный механизм срыва мошеннических сценариев.

4. Принципиально новых способов «развода» не появляется. Чаще комбинируются и «переупаковываются» известные техники, проверенные временем. Поэтому информированность людей о способах отъёма их кровных крайне важна.

Поэтому напомним основные правила безопасности для пользователей.

1. Официальные бренды могут создавать дополнительные домены под конкретные акции, но информацию об этом как правило содержится на официальном сайте или ином официальном же источнике информации. При малейшем сомнении в том, что сайт легитимный, не выполняйте на нем никаких действий, просто покидайте его. Переход по ссылкам или скачивание какого-то содержимого может привести к заражению, любые оставленные данные – попасть к злоумышленникам. Не можете разобраться сами – попросите помощи у тех, кто разбирается.

2. Критично относитесь к халяве. Продажа айфона по цене в 2 раза ниже рыночной – это не «повезло». Это развод.

3. Ведите расчеты на официальном сайте. Например, перевод коммуникации с официального Avito в мессенджер делает невозможным оспаривание сделки, т.к. она выпадает из-под внимания службы безопасности сервиса.

4. Всегда обращайте внимание на предупреждения браузеров и антивирусных программ, если они уведомляют, что сайт вредоносный или небезопасный.

5. Научитесь проверять домены через whois. Недавно зарегистрированный домен с непонятным или «Private person» владельцем должен вызывать подозрение.

6. Сообщайте брендам о попытках мошенничества. Например, есть сервис Сбербанка (https://www.sberbank.ru/promo/antifraud/check.html), который предлагает проверить ссылку или номер телефона на достоверность, а также прислать информацию на проверку, если у вас закрались подозрения. Жалобы – это действенный способ максимально сократить срок действия сайтов злоумышленников.

З.Ы. Тег "моё", потому что

пост на Хабре мой.