О запрете VPN (обзор пары законопроектов)

Широко известный в узких кругах специалист по информационной безопасности Алексей Лукаций опубликовал в своём блоге интересную статью. Привожу её целиком.

То, о чем я так долго и упорно не раз на протяжении последних лет писал, все-таки произошло, - депутаты все-таки решили окончательно вбить гвоздь в крышку того, что называлось независимый, никем неуправляемый и свободный Интернет. Три депутата (Кудрявцев, Рыжак, Ющенко) внесли в Госдуму два законопроекта - о запрете VPN, анонимайзеров и прокси, а также о штрафе за их рекламу и использование.

Как это часто бывает у людей, которые с Интернетом знакомы только по тому, что видят в браузере, DNS путают с ДПС, а VPN приравнивает к Tor, законопроект получился настолько широким, что под него может попасть все, что угодно, а именно:

- VPN-сервисы и VPN-решения, применяемые для обеспечения конфиденциальности в сети Интернет,

- браузеры с функцией использования динамических прокси-серверов, которые могут быть применены не только для облегчения и ускорения доступа к отдельным Интернет-ресурсам, но и для обхода блокировок, введенных властями разных стран,

- анонимные сети Tor, I2P и др.,

- анонимайзеры,

- прокси-сервера,

- CDNы, кеширующие запрещенный контент,

- DNS-сервисы (да-да, они тоже, так как в зависимости от механизма реализации блокировок тоже могут быть использованы для доступа к запрещенным ресурсам).

Все это депутаты называют “информационно-телекоммуникационными сетями, информационными системами и программами для электронных вычислительных машин для получения доступа к информационным ресурсам, в том числе к сайтам и (или) страницам сайтов в сети “Интернет”, которые могут использоваться на территории Российской Федерации для обхода ограничения доступа“ (дальше для сокращения написания этой длинной фразы я буду использовать слово “ХРЕНЬ”, написанное прописными буквами).

Важно: могут, а не используются. Поэтому я и вынес в список выше столь широкий набор сервисов, систем и приложений, которые и не используются для обхода блокировок, но могут.

Что же говорит новый законопроект, вероятность принятия которого, достаточно высока? Во-первых, он запрещает использовать ХРЕНЬ, а также ХРЕНЬ, которая обеспечивает доступ к ХРЕНИ (например, магазины приложений для мобильных устройств, которые распространяют браузеры Opera, Chrome, Puffin, а также программные клиенты для VPN-сервисов). Операторам поисковых систем также предписано ограничивать в выдаче ресурсы, которые предоставляют ХРЕНЬ или рекламируют ХРЕНЬ, обеспечивающую доступ к ХРЕНИ.

Во-вторых, контроль ХРЕНИ возложен на регулятора, который и так занимается всякой хренью (уже с маленькой буквы), то есть Роскомнадзор, сотрудники которого настолько часто блещут своими познаниями в юриспруденции, что я, считавший раньше, что в свои 40 с гаком уже перестал удивляться, не перестаю удивляться, читая то очередное интервью руководителей РКН, то акты проверок терорганов (от слова "территориальные", а не "терроризирующие") по различным направлениям их деятельности - от контроля СМИ до проверок операторов персональных данных.

В-третьих, для обеспечения своей деятельности РКН должен создать реестр (мля, превращаемся в страну непрерывно создаваемых реестров) заблокированных на территории России информационных ресурсов (вроде у них такая система и так есть), а также разработать методику мониторинга выявления ХРЕНИ и ХРЕНИ, обеспечивающей доступ к ХРЕНИ.

В-четвертых, РКН обязан идентифицировать провайдеров хостинга ХРЕНИ, обеспечивающей доступ к ХРЕНИ, и получать от них (на руском и английском языке) список лиц, которые пользуются ХРЕНЬЮ. Это важный пункт. Он говорит о том, что в России не просто хотят блокировать использования ХРЕНИ, но и хотят выявлять всех тех несознательных граждан, которые эту ХРЕНЬ используют для доступа к запрещенной информации, подрывая тем самым национальную безопасность и обороноспособность нашей, не побоюсь этого слова, великой державы, которой доступ к сайту kinogo или LinkedIn может нанести непоправимый ущерб. Получив эту информацию, РКН требует от несознательных (или сознательных) нарушителей российского законодательства отказаться от свободного доступа к информации с помощью ХРЕНИ, а от владельцев ХРЕНИ, обеспечивающей доступ к ХРЕНИ, перестать обеспечивать этот доступ.

Наконец, РКН направляет операторам связи требование о блокировании нерадивых пользователей и владельцев ХРЕНИ в случае отказа последних от использования ХРЕНИ.

Единственный положительный момент в этом законопроекте, который (законопроект, а не момент) будет сильно мешать становлению и развитию цифровой экономики, о которой так ратуют наши чиновники во главе с Президентом России, - отсутствие необходимости блокировки ХРЕНИ, если ХРЕНЬ используется в рамках трудовых отношений. То есть представительства иностранных компаний, работающих в России, а также российские компании, имеющие представительства зарубежом, смогут использовать ХРЕНЬ в своей работе. Вспоминается история с советскими “Березками”, в которых продавались самые изысканные яства и недоступные обывателю товары, доступ к которым был разрешен только иностранцам или советским гражданам, имеющим право на выезд за границу.

Второй законопроект устанавливает административную ответственность за нарушение требований закона в виде денежного штрафа.

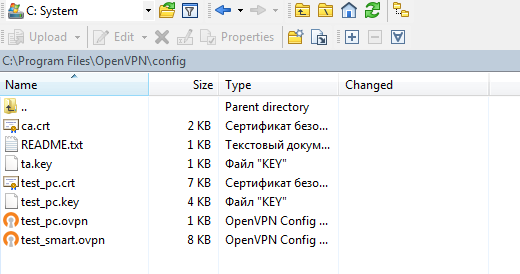

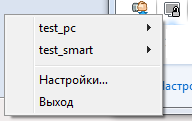

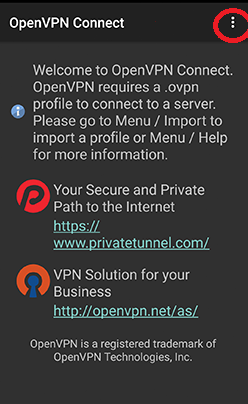

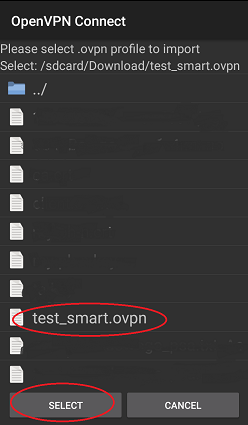

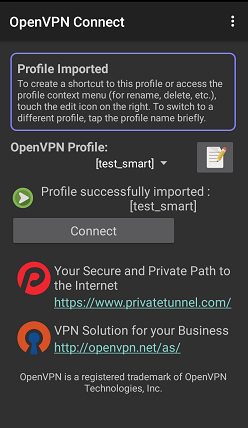

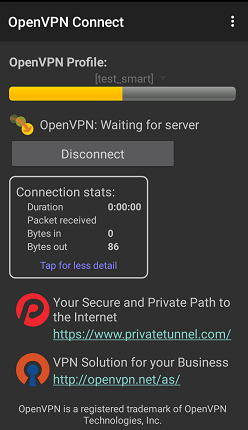

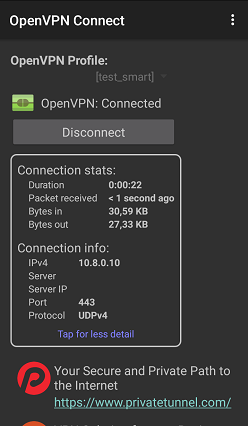

P.S. Надеюсь у многих, после прочтения статьи Алексея, появится немного ясности по существу вопроса. Я говорил и говорю: только ваша личная грамотность в этом вопросе поможет вам пользоваться свободным интернетом и дальше. Читайте мои статьи (1, 1.1, 2, 3) или статьи других авторов, учитесь пользоваться имеющимися инструментами, учитесь находить и анализировать.