Рейтинг обращений отечественных бизнесменов за помощью в охранные фирмы выглядит следующим образом (по убывающей):

1) Проблема возврата средств (не поступает плата за отгруженный товар, не поступает оплаченный товар, не возвращается в указанный срок кредит);

2) Проблема личной безопасности бизнесменов и членов их семей в связи с угрозами и вымогательством;

3) Хищение грузов на транспорте;

4) Кражи личного имущества в квартирах, офисах, коттеджах, загородных строениях; ограбления; угоны автомобилей;

5) Похищение коммерческой информации (кража документов, их копирование, съем информации с компьютеров и факсов, прослушивание и запись телефонных сообщений, разговоров в помещениях, подкуп сотрудников);

6) Кражи и ограбления в магазинах, складских и производственных помещениях;

7) Порча имущества и товаров. Поджоги.

Обладатель информации, оператор информационной системы в случаях, установленных законодательством Российской Федерации, обязаны обеспечить: предотвращение несанкционированного доступа к информации и(или) передачи ее лицам, не имеющим права на доступ к информации; своевременное обнаружение фактов несанкционированного доступа к информации; предупреждение возможности неблагоприятных последствий нарушения порядка доступа к информации; недопущение воздействия на технические средства обработки информации, в результате которого нарушается их функционирование; возможность незамедлительного восстановления информации, модифицированной или уничтоженной вследствие несанкционированного доступа к ней; постоянный контроль за обеспечением уровня защищенности информации.

Вредоносное ПО появляется из различных источников по всему миру, и хакеры при необходимости быстро переносят базу своих действий из одного региона в другой. Организациям, уверенным в своей неуязвимости, следует уяснить одно: атаке может подвергнуться любая компания. Кроме того, предприятие не сможет существенно повысить уровень безопасности, если пытается улучшить обнаружение угроз и реагирование на инциденты только при помощи индикаторов компрометации, не используя аналитику угроз. Ситуацию осложняет следующий момент: правительственные органы все больше заботит необходимость контролировать данные и получать к ним доступ, что порождает противоречивые указания, законы и требования. В конечном итоге эти обстоятельства могут ограничивать развитие международной торговли, безопасных технологий и надежных партнерских отношений государственных и частных компаний.

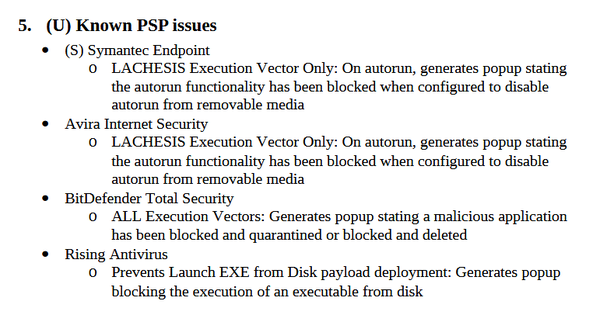

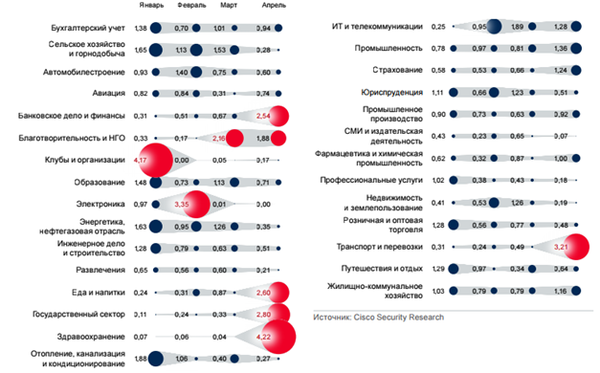

Специалисты по безопасности, считающие, что их отрасль не является привлекательной мишенью для интернет-атак, должны понять: эта уверенность необоснованна. Специалисты периодически сравнивают объемы трафика атак («интенсивность блокировок») с «обычными» или «ожидаемыми» уровнями трафика по отраслям, и результаты говорят о том, что ни одна отрасль не защищена от вредоносного ПО. Компания любой отрасли может стать жертвой киберпреступников, которые стремятся получить в свое распоряжение время и пространство для осуществления атак. Хотя в СМИ здравоохранение было названо наиболее привлекательной для злоумышленников отраслью, по данным Cisco, за первые несколько месяцев 2016 года в других отраслях наблюдались относительно большие объемы вредоносного ПО. Например, самая высокая интенсивность блокировок была в клубах, благотворительных учреждениях, неправительственных организациях и компаниях в сфере электроники.

Защита информации внутри аналитических систем представляет собой крайне сложную задачу, так как специфика аналитической работы в ряде случаев вступает в прямое противоречие с нормами защиты информации. Например, обеспечение такого важного принципа, как дробление информации в работе реальных аналитических системах, в большинстве случаев практически невозможно, так как это тормозит работу всей аналитической системы, где сотрудники должны иметь представление обо всей картине событий[6].

Анализ интенсивности блокировок свидетельствует о том, что все отрасли под угрозой. Хотя данные показывают эпизодические всплески объемов заблокированного трафика в различных отраслях, ясно, что злоумышленники обращают внимание на те отрасли, где они видят потенциальные уязвимости сетей, а достигнув своей цели, переключаются на наиболее прибыльные мишени. Кампании определяются перспективными возможностями, а не отраслью. На рисунке 6 показаны 29 основных отраслей и сравнительная интенсивность блокировок в них в соотношении с нормальным сетевым трафиком. Коэффициент 1,0 означает, что число блокировок пропорционально объему наблюдаемого трафика. Любые значения выше 1,0 указывают на интенсивность блокировок выше ожидаемой, а значения ниже 1,0 представляют интенсивность блокировок, которая ниже ожидаемой.

С появлением нового поколения программ-вымогателей организации должны внедрить «первую линию обороны», которая затруднит горизонтальное распространение вредоносного кода и уменьшит запас времени для совершения атаки.

Помимо базовых приемов, таких как устранение уязвимостей в интернет-инфраструктуре и системах и улучшенное управление паролями, первая линия обороны включает сегментацию сети. Сегментация сети позволяет организациям блокировать или замедлить самораспространение угроз и локализовать их. Организациям рекомендуется внедрить несколько элементов сегментированных сетей:

1. сети VLAN и подсети для логического разделения доступа к данным, в том числе на уровне рабочей станции;

2. выделенные межсетевые экраны и шлюзы;

3. серверные межсетевые экраны с фильтрацией входящего и исходящего трафика;

4. формирование черного и белого списков приложений;

5. разрешения на основе ролей для совместно используемых сетевых ресурсов (принцип минимума полномочий);

6. надлежащее управление учетными данными.

Восстановление из резервной копии — последнее средство защиты для организаций, которые не хотят выплачивать огромный выкуп преступникам, зашифровавшим данные с помощью программ-вымогателей. Однако возможность восстановления после атаки программ-вымогателей с минимальными потерями данных и нарушениями обслуживания зависит от того, были ли взломаны системные резервные копии и узлы аварийного восстановления. Если киберпреступники удалили или иным способом сделали недоступными локальные резервные копии, то внешние резервные копии зачастую остаются для организаций единственным способом восстановить работу, не уплачивая выкуп. От того, насколько регулярно резервные копии сохраняются на внешних узлах, зависит объем данных, которые будут потеряны или станут недоступны в результате атаки.

На первый взгляд, неопасное заражение браузера может быстро перерасти в серьезную проблему. Доказано, что модули Ad Injector стали для злоумышленников важным инструментом подготовки более опасных атак. Уделяя повышенное внимание отслеживанию случаев заражения браузера, организации смогут быстрее выявлять и устранять подобные угрозы. Важнейшими ресурсами для противодействия этим угрозам являются средства поведенческой аналитики и база аналитики угроз, формируемая совместными усилиями. Эффективность защиты станет еще выше, если пользователи будут сообщать службам безопасности об увеличении количества всплывающих объявлений и другого нежелательного рекламного контента.

Компаниям любого размера и во всех отраслях экономики необходимо отказаться от формальных, разрозненных приемов защиты, которых уже недостаточно для борьбы с современными угрозами. Чтобы реализовать принципы приоритета безопасности, помимо финансирования требуется интегрированная защита от угроз. Например, специалисты по безопасности с помощью доступных средств должны периодически проверять наличие посторонних учетных записей системы или администратора. Им также следует регистрировать и анализировать весь сетевой обмен информацией на предмет вредоносного трафика, выявлять в нем индикаторы компрометации. Руководители, в свою очередь, обязаны обеспечить специалистов необходимыми средствами для проведения подобного углубленного расследования. Они также должны гарантировать регулярное обновление рабочей среды, внедрив цикл установки самых последних исправлений в операционных системах и распространенных программах, уязвимости которых обычно используют злоумышленники.

Современные атаки превосходят обороноспособность жертв. До тех пор пока киберпреступники располагают неограниченным запасом времени для своих действий и постоянно совершенствуют приемы, их успех практически гарантирован. Но если организация сможет ограничить время и возможности для подготовки и проведения атаки, злоумышленники будут вынуждены принимать решения в стесненных условиях, рискуя быть обнаруженными и потерпеть поражение. Один из способов сократить запас времени для киберпреступников — перехватить инициативу, заставив

их постоянно совершенствовать угрозы. Чем больше преступникам придется адаптироваться, тем более вероятно, что их удастся выследить, как бы они ни пытались скрыться и замести следы. И вот почему. Если специалисты по безопасности не знают, каковы их возможности обнаружения угроз, они не смогут улучшать эти возможности. В качестве ключевых показателей эффективности необходимо анализировать время обнаружения и время установки исправлений. Это позволит службам безопасности сосредоточиться на приемах, способных ограничить возможности киберпреступников и заставить их изменить стратегию. Как всегда, организации и конечные пользователи играют важную роль в сокращении запаса времени для действий злоумышленников. Для предприятий, возможно, наступил самый благоприятный момент (или возникла более острая необходимость) улучшить методы обеспечения безопасности.

После модернизации устаревшей инфраструктуры и систем, устранения известных уязвимостей киберпреступникам будет сложнее использовать эти ресурсы для атак. Благодаря хакерам, осуществившим атаки, представители экономики узнали о новых перспективных возможностях известных уязвимостей, которыми можно воспользоваться для нарушения безопасности пользователей и получения дополнительной прибыли. Для интернет инфраструктуры многих организаций настал переломный момент. Компании хотят упростить и обновить свои устройства и ПО, чтобы уменьшить расходы и создать прочную ИТ-платформу, способствующую процветанию в условиях цифровой экономики нового поколения. У таких организаций появилась благоприятная возможность усилить защиту, обеспечить прозрачный контроль всей сети и в результате сократить неограниченный запас времени, которым сегодня располагают злоумышленники.

Кибергруппировки на сегодня представляют огромную угрозу для частных и государственных экономических систем, сравнимую с угрозой исходящей от организованных преступных группировок (ОПГ) в середине 90-ых годов. Финансовый урон на данный момент во всём мире, уже измеряется миллиардами долларов. Прогрессивное развитее технологий и массовый доступ к мощным вычислительным машинам, порождают огромное количество, так называемых скрипт кидди – людей, которые не имеют глубоких знаний и не обладают высокой квалификацией, но способных используя готовые вредоносные инструменты, причинить большой ущерб вашей информационной инфраструктуре. Нужно стараться, разрабатывать такие средства информационной защиты, на основе прогнозирования развития угроз, которые будут способны, помогать эффективно, противостоять специалистам по безопасности, против данных группировок, уже завтра!