Не рабочий сегодня день

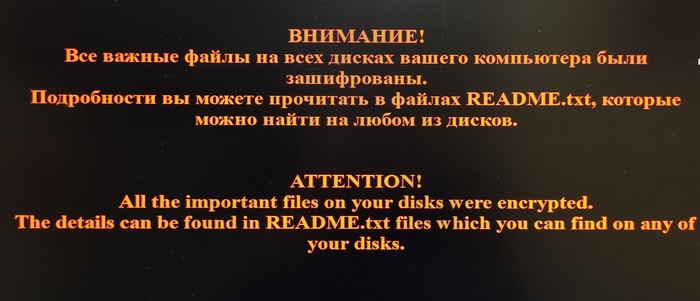

Сегодня придя на работу, бухгалтер встала в ступор и с криками, все пропало!!! Пошла пить чай на весь день. Причиной внепланового чаепития стал вирус- шифровальщик crypted000007...

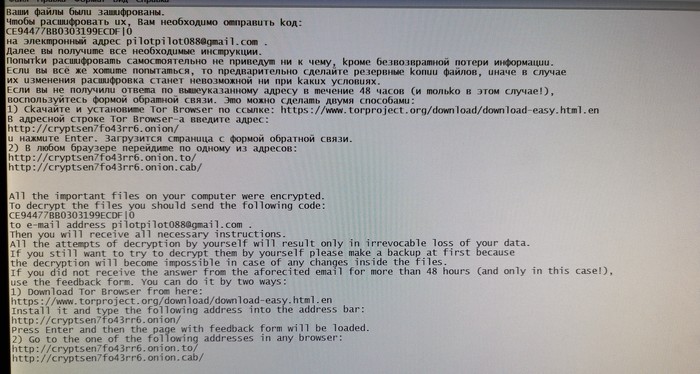

Не медля я открыл этот файл и увидел что собственно хочет разработчик данного шифрования

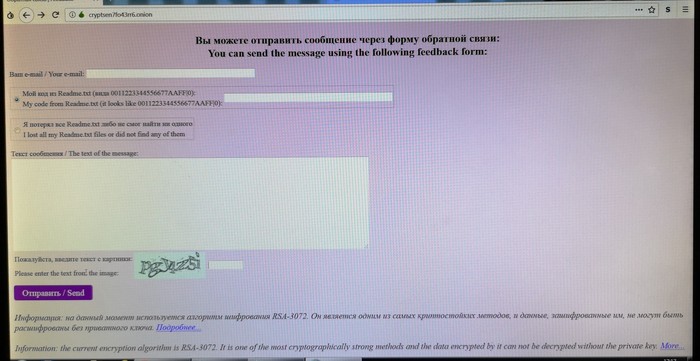

Просмотрев несколько форумов таких как, Каспеский и dr.web, паника началась и у меня, разработчик все зашифровал в системе RSA-3072. Пройдя по ссылке которая указана в .txt от разраба, перед мной предстал сайт связи с террористом

Написав в форме обратной связи, если её можно так назвать, обращение, я решил пока он не ответит на почту просвятится и узнать что же за метод RSA шифрования, оказывается все началось в августе 1977 года в колонке «Математические игры» Мартина Гарднера в журнале Scientific American, с разрешения Рональда Ривеста появилось первое описание криптосистемы RSA. Читателям также было предложено дешифровать английскую фразу, зашифрованную описанным алгоритмом:

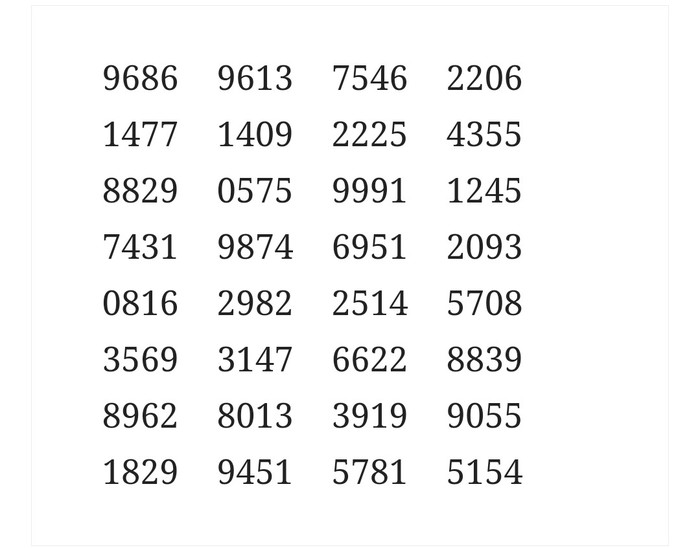

В качестве открытых параметров системы были использованы числа n=1143816...6879541 (129 десятичных знаков, 425 бит, также известно как RSA-129) и e=9007. За расшифровку была обещана награда в 100 долларов США. По заявлению Ривеста, для факторизации числа потребовалось бы более 40 квадриллионов лет. Однако чуть более чем через 15 лет, 3 сентября 1993 года было объявлено о старте проекта распределённых вычислений с координацией через электронную почту по нахождению сомножителей числа RSA-129 и решению головоломки. На протяжении полугода более 600 добровольцев из 20 стран жертвовали процессорное время 1600 машин (две из которых были факс-машинами. В результате были найдены простые множители и расшифровано исходное сообщение, которое представляет собой фразу «THE MAGIC WORDS ARE SQUEAMISH OSSIFRAGE» («Волшебные слова — это брезгливый ягнятник»).

Это и есть ягнятник

Вообщем просвятится я знатно, и понял что данный орешек просто так не расколоть, и так и не дождался ответа на почту от разработчика данного вируса...

Буду ждать. О результатах если интересно напишу в следующем посту.

P.S вирус довольно новый, активный, предупредите своих знакомых, коллег и всех всех, нельзя открывать подозрительные письма на почте и уж тем более не переходить по ссылкам в них! Обязательно пользоваться антивирусом, и открывать только знакомые сайты. Нам это послужило уроком, а вам желаем научится на наших ошибках.

Админы делятся на тех, кто не делает бэкапы и тех, кто уже делает.

А backup делают только трусы )

Он на столько "новый" что уже в 2017 году был!