Кибервойны: как цифровой мир стал полем битвы

В разгар событий, разворачивающихся на территории Украины Дэниел Маркусон (Daniel Markuson), эксперт по кибербезопасности NordVPN, делится мнением о битвах, происходящих в сети. Приводим анализ ситуации, который он дал интернет-изданию Data Centre Dynamics.

Daniel Markuson

Киберфронт формировался задолго до того, как российские войска пересекли границу. За несколько месяцев до начала вторжения украинские веб-сайты подвергались атакам, либо модифицировались для того, чтобы впоследствии публиковать сообщения с угрозами о грядущем вторжении. Но уже после 24 февраля хакеры из Anonymous объявили России кибервойну и начали серию атак, главной целью которых были российские государственные СМИ. Таким образом мы видим кибервойну в действии, в которой тысячи сайтов подвергаются DDoS-атакам, где используются новые типы вредоносных программ и где хактивизм процветает по обе стороны баррикад.

Методы кибервойны

За последнее десятилетие количество времени, которое люди проводят в сети, резко возросло. Американцы, например, за свою жизнь проводят в сети около 21 года. И поскольку наша жизнь так сильно зависит от интернета, то кибервойны могут нанести реальный ущерб. Рассмотрим цели, которые преследуют “онлайн-солдаты”:

Саботаж и терроризм

Важней задачей кибервойны является саботаж и причинение неизбирательного ущерба. Ежегодно кибертеррористы проводят множество акций — от отключения доступности сайта с помощью DDoS-атаки (отказ в обслуживании) до взлома веб-страниц и публикации на них политических лозунгов. Одно из таких событий, оказавших наибольшее влияние произошло в Турции, когда иранским хакерам удалось вывести из строя энергосистему примерно на 12 часов, затронув более 40 миллионов человек.

Шпионаж

Несмотря на то, что кибершпионаж зачастую применяется корпорациями в борьбе за патенты и конфиденциальную информацию, но он также является инструментом в руках правительств, ведущих тайную войну. Китайские спецслужбы к примеру регулярно попадают под обвинения в осуществлении таких операций, хотя правительство Китая эти обвинения отрицает.

Гражданский активизм — хактивизм

Растущая тенденция к хактивизму привела к тому, что гражданские киберактивисты борются с правительствами и властями по всему миру. Одним из примеров хактивизма является группа Anonymous, взявшая на себя ответственность за нападения на правительственные учреждения США. В 2022 году Anonymous начали целенаправленную киберкампанию против России после вторжения ее на территорию Украины. Хакеры пытались нарушить работу государственных систем и бороться с российской пропагандой.

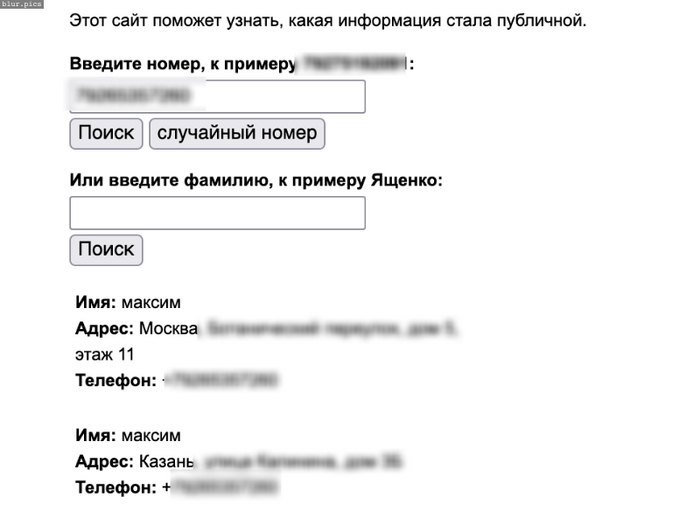

Пропаганда и дезинформация

В 2020 году было выявлено восемьдесят стран, которые использовали те или иные формы манипулирования социальными сетями. Этот тип манипуляции обычно заказывался государственными органами, политическими партиями или отдельными политиками. Такие кампании в основном связаны с распространением фальшивых новостей и обычно преследовали три цели: отвлечь или увести разговор от важных вопросов, усилить поляризацию между религиозными, политическими или социальными группами населения и подавить основные права человека, например, свободу слова или доступ к информации.

Будущее кибервойны

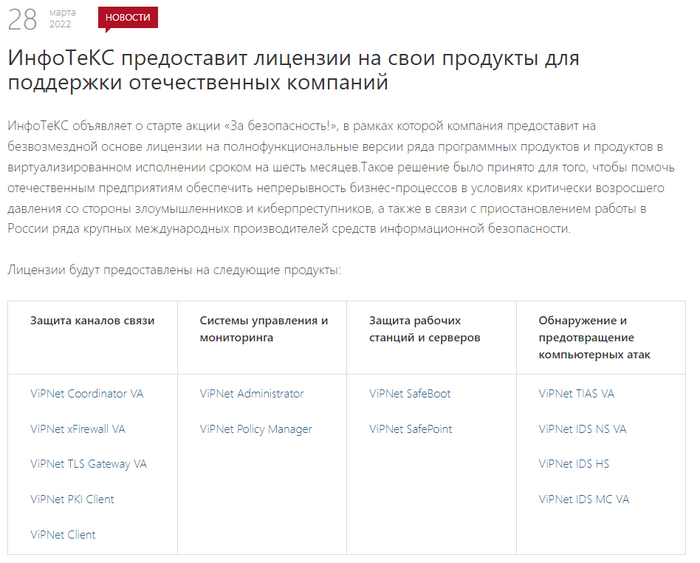

Правительства, корпорации и общественность должны заботиться о кибербезопасности. Это новое поле сражений — от массовых кибератак во время российско-грузинской войны 2008 года до кибератак, с которыми сегодня столкнулась Украина. И это поле, на котором происходят как гражданские, так и международные конфликты.

Я предсказываю, что в будущем кибервойна станет основным театром военных действий для мировых сверхдержав. Я также думаю, что террористические ячейки могут сосредоточить свои усилия на гражданской инфраструктуре и других сетях повышенного риска. Причем со временем террористов будет труднее обнаружить и они смогут совершать атаки в любой точке мира.

Наконец, я думаю, что активизм станет более виртуальным и позволит гражданам привлекать к ответственности крупные правительственные органы, ослабляя мертвую хватку, которую авторитарные режимы, такие как Северная Корея, и ряд других стран, обладают над потоками информации.

Обычный человек мало что может сделать для участия в кибервойне или для защиты себя от последствий. Тем не менее, самообразование, внимание к надежности источников информации и поддержание критического отношения ко всему, что вы читаете в интернете, может помочь повысить вашу осведомленность и чувствовать себя менее подверженным влиянию пропаганды.

Материал подготовлен дата-центром ITSOFT