WannaCry. Сколько зарабатывают хакеры и расшифруют ли они файлы после оплаты?

Вот и спал пик обсуждения вируса-шифровальщика WannaCry ( он же Wana Decrypt0r, WCry, WannaCrypt0r и WannaCrypt...), но в посте о декрипторах задавались вопросы по поводу случаев оплаты (биткоинами) расшифровки файлов хакерам.

Сегодня вернулся на Пикабу и решил порыть интернет на предмет дохода создателей зловреда. Это оказалось проще простого и заработали хацкеры:

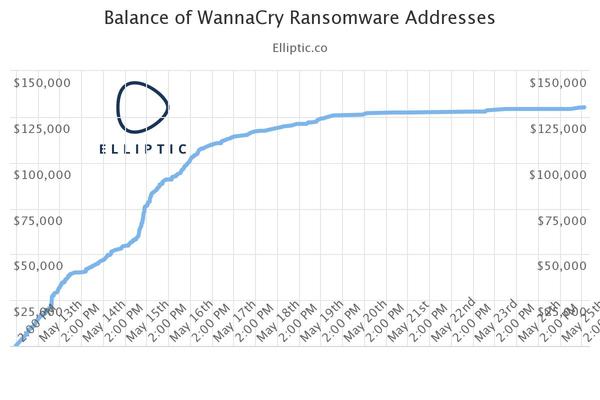

Total ransomed: $130,240.63. Last payment made at: May 25th, 1:01 PM

График с сайта https://www.elliptic.co/wannacry/

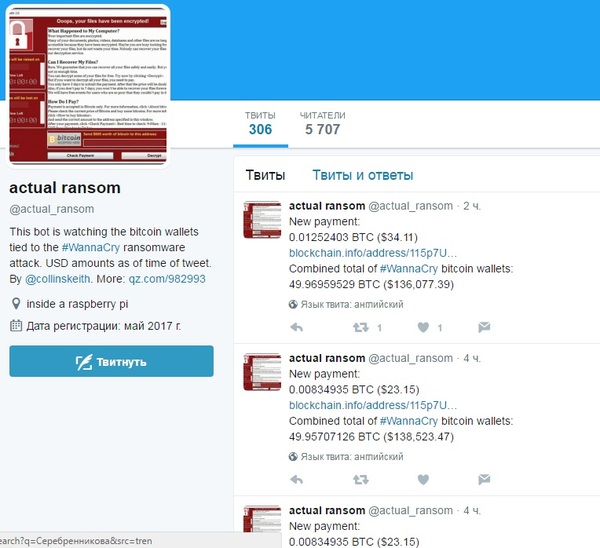

Онлайн транзакции поступающие на биткоин адреса злоумышленников можно отследить в твиттер-боте по адресу:

Ведется трансляция с обозревателя блоков blockchain.info, ниже ссылки на транзакции по трем биткоин-адресам создателей вируса:

https://blockchain.info/address/12t9YDPgwueZ9NyMgw519p7AA8is...

https://blockchain.info/address/13AM4VW2dhxYgXeQepoHkHSQuy6N...

https://blockchain.info/address/115p7UMMngoj1pMvkpHijcRdfJNX...

Расшифровка.

А вот информации от оплативших расшифровку нет, как нет информации о намерении хакеров успокоить душу народа и дешифровать информацию после оплаты((((

Но на хабре нашлась инфа о принципе работы кнопки Decrypt, а так же о том, что у злоумышленников нет способа идентификации пользователей, отправивших битки, а значит пострадавшим никто ничего восстанавливать не будет :

"Криптор создаёт два типа файлов: сперва некоторая часть шифруется с использованием 128-битного AES, при этом сгенерированный ключ для расшифровки дописывается непосредственно к криптованному файлу. Файлам, зашифрованным таким способом, криптор даёт расширение .wncyr и именно их потом расшифровывает при нажатии на Decrypt. Основная же масса закриптованного получает расширение .wncry и там уже ключа нет.

При этом шифрование идёт не в самом файле, а сперва на диске создаётся файл, куда кладётся криптованное содержимое, а потом исходный файл удаляется. Соответственно, в течение какого-то времени есть шанс восстановить часть данных при помощи различных undelete-утилит.

Для борьбы с подобными утилитами, криптор постоянно пишет на диск всякий левый мусор, так что место на диске выжирает достаточно быстро.

А вот почему до сих пор нет никакой информации по поводу оплаты и механизмов её проверки, это действительно удивляет. Возможно, влияет довольно приличная сумма ($300), которая требуется для подобной проверки."

https://habrahabr.ru/company/pentestit/blog/328606/#comment_...

Похоже что заплатив выкуп ничего не добьемся, так что... мы помним что делать чтобы обезопаситься:

http://pikabu.ru/story/poznakomimsya_s_wannacry_poblizhe_504...

http://pikabu.ru/story/ssyilki_na_obnovleniya_microsoft_ms17...

Информационная безопасность IT

1.4K постов25.5K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.