Meltdown: влияет не только на производительность

Источник - Хабрахабр

Обновления безопасности

Компания Microsoft выпустила обновления безопасности для операционных систем Windows, исправляющие критические уязвимости в процессорах Intel, AMD и ARM, которые исправляют раскрытые на днях уязвимости Meltdown и Spectre. Патчи могут привести к снижению производительности на затронутых системах и не только. Ниже будут приведены 2 скриншота и пояснения к ним.

Экспресс-тест на примере 7-Zip

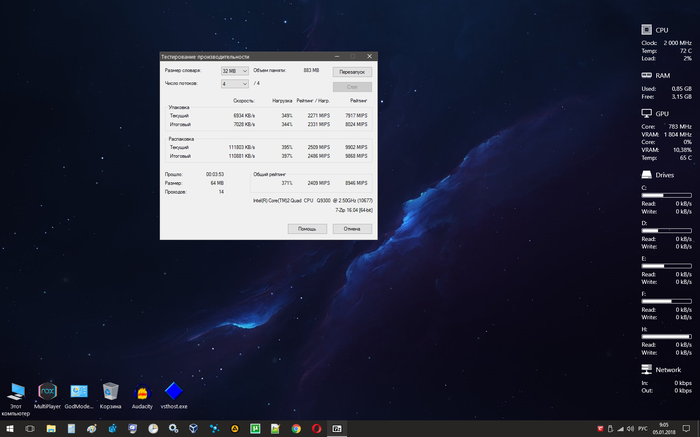

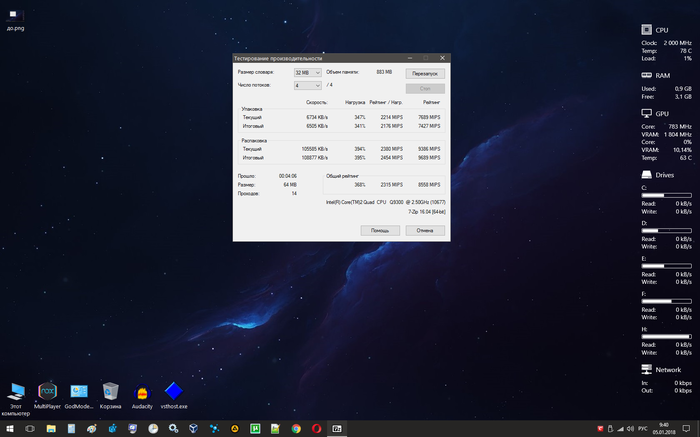

До установки обновления безопасности KB4056890 (версия 1607)

В первом тесте получаем 8946 MIPS и 3:53 мин, во-втором 8558 MIPS и 4:06 мин. Разница составляет 4,3%. Теряем в производительности ради безопасности (по вине «прекрасных» инженеров Intel) если копнуть глубже, становится ясно, что не только в производительности.

До установки патча температура процессора в пике составляла 72 градуса, после установки уже 86 градусов. Время между замерами 35 минут. В итоге мы получаем не только менее производительный но еще и более горячий CPU (в среднем 10-15%).

Почему процессор стал теплее?

Возможно при работе он чаще сбрасывает спекулятивные инструкции из своего кэша.

Это все?

Нет. Это лишь вершина айсберга, вот что уже известно на сегодняшний день:

•снижение производительности CPU на 5-30%

•снижение производительности с операциями чтение/запись

•увеличенное TDP 10-15% (CPU, HDD)

•увеличение счетов за электричество на 10-30%

•проблемы с безопасностью по всему миру на миллиардах устройств

•упущенная выгода и прочие убытки

И что нас ждет неизвестно. Meltdown, Spectre, IOHIDeous — хорошее начало 2018 го.

Информационная безопасность IT

1.4K постов25.5K подписчиков

Правила сообщества

Обязательно к прочтению для авторов:

1. Если вы добавляете пост, утверждающий об утечке данных или наличии дыр в системе, предоставьте ссылку на источники или технически подкованное расследование. Посты из разряда "Какой-то банк слил данные, потому что мне звонили мошенники" будут выноситься в общую ленту.

2. Все вопросы "Как обезопасить сервер\приложение\устройство" - в лигу "Компьютер это просто".

Обязательно к прочтению для всех:

Добавление ссылки разрешено если она не содержит описание коммерческих (платных) продуктов и/или идентификаторов для отслеживания перехода и для доступа не нужен пароль или оплата в т.ч. интернет-ресурсы, каналы (от 3-х тематических видео), блоги, группы, сообщества, СМИ и т.д.

Запрещены политические holy wars.

По решению модератора или администратора сообщества пользователь будет забанен за:

1. Флуд и оскорбление пользователя, в т.ч. провокация спора, флуда, холивара (высказывание без аргументации о конкретной применимости конкретного решения в конкретной ситуации), требование уже данного ответа, распространение сведений порочащих честь и репутацию, принижающих квалификацию оппонента, переходы на личности.

2. Публикацию поста/комментария не соответствующего тематике сообщества, в том числе обсуждение администраторов и модераторов сообщества, для этого есть специальное сообщество.

3. За обвинение в киберпреступной деятельности.

4. За нарушение прочих Правил Пикабу.