CISCO и FORTINET исправляют уязвимости, обнародованные хакерами THE SHADOW BROKERS

Новость о том, что хакеры из группы The Shadow Brokers взломали группировку Equation Group, которую эксперты напрямую связывают с АНБ, оказалась подлинной. Исследователи многих компаний уже подтвердили, что опубликованная хакерами информация достоверна, эксплоиты работают, а файлы дампа действительно имеют отношение к Equation Group. Но пока все обсуждают мотивы The Shadow Brokers и строят предположения о том, кто именно скрывается за этим псевдонимом, компании Cisco и Fortinet подтвердили, что среди обнародованных данных есть информация об уязвимостях в их продукции. Причем в продукции Cisco обнаружен 0-day, патча для которого пока нет.

Напомню, что в минувшие выходные группа The Shadow Brokers заявила, что им удалось взломать Equation Group и похитить у них «кибероружие АНБ». Взломщики обнародовали в сети манифест и два защищенных паролями архива. Для одного из архивов хакеры предоставили пароль, — эту часть дампа они выложили в открытый доступ в качестве доказательства.

The Shadow Brokers устроили аукцион по продаже второй части дампа. Хакеры предлагают всем желающим поторговаться за кибероружие и делать ставки, переводя средства на их биткоин-кошелек. Победитель будет лишь один — это будет тот, чья ставка окажется самой высокой. Проигравшим участникам торгов деньги не вернут. Невзирая на странные условия аукциона, The Shadow Brokers уверены в успехе этой затеи: хакеры пишут, что если суммарно будет собрано более миллиона биткоинов (примерно 568 миллионов долларов), то файлы Equation Group будут опубликованы бесплатно и для всех. Дату окончанию аукциона хакеры не называют, вместо этого они планируют принимать решение по ситуации.

Независимые исследователи и эксперты крупных ИБ-компаний сейчас занимаются изучением опубликованной информации, но первые результаты уже были представлены. Так, «Лаборатория Касперского» подтвердила, что файлы подлинные и связаны с деятельностью Equation Group. В свою очередь, издание The Washington Post цитирует двух бывших сотрудников АНБ, которые также подтвердили, что украденные файлы принадлежали АНБ.

Работоспособность эксплоитов из опубликованного архива проверили многие независимые исследователи. Все пришли к выводам, что эксплоиты настоящие и прекрасно работают. Аналогичные выводы сделали и специалисты компании Cisco, опубликовавшие бюллетень безопасности, напрямую связанный с этой утечкой данных.

Фото: https://twitter.com/msuiche/status/765177218234458112/photo/...

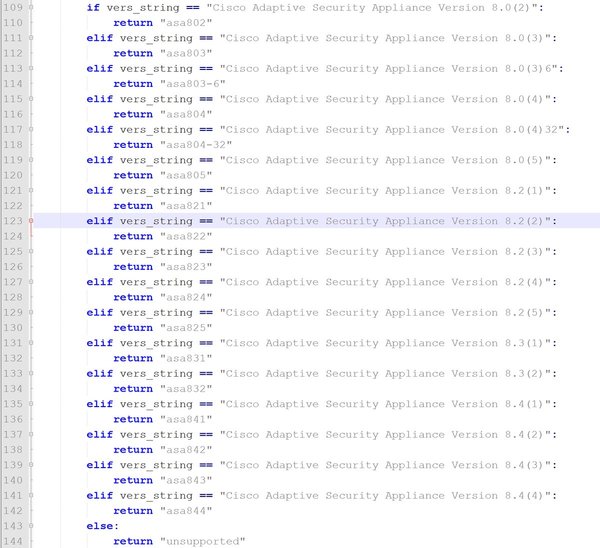

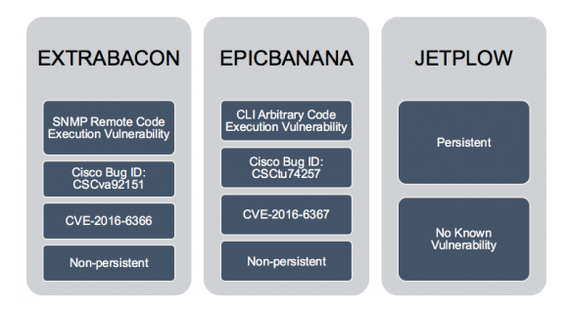

Уязвимость нулевого дня получила идентификатор CVE-2016-6366. Баг связан с реализацией протокола SNMP и затрагивает Cisco ASA, Cisco PIX и Cisco Firewall Services Module. Уязвимость может дать атакующему root-права в системе, что позволит выполнить произвольный код (RCE). 0-day эксплуатирует утилита, представленная в дампе под именем EXTRABACON. EPICBANANA и JETPLOW используют старую уязвимость.

Так как патча пока нет, предлагается использовать правила Snort.

Пост...

Можно мне кэпа который объяснит сложившуюся ситуацию?

Гении оптимизации =) Почему они не создали структуру: ключ-значение (ту же хеш-таблицу) и не проверяли есть ли ключ в ней? Если есть, то получить его значение.

Виват тестировщикам безопасности приложений :)

Надо попробовать на ASA проверить