Что такое Скамминг (Scumming) ?

Скамминг – это разновидность интернет-мошенничества, когда организаторы рассылают письма, в которых говорится, что их получатели якобы стали победителями лотерей, или же письма, в которых получателям предлагается инвестировать в создание офшорных предприятий и недвижимости , в целом это одна из самых популярных мошеннических схем основанная на Социальной Инженерии, позволяющих выманивать довольно крупные суммы.

Один из самых распространённых примеров это «Письмо от Нигерийского принца» которые были распространены несколько лет назад.

В 2016 году ФБР совместно с участием Интерпола и Нигерийский Комиссия по экономическим и финансовым преступлениям (EFCC) удалось задержать 40 — летнего мошенника который промышлял рассылкой писем «от принца». На момент расследования удалось доказать похищения денежных средств на сумму 60 миллионов $

В последние годы количество тенденция «видоизменённых» рассылок растет. Яркий пример видоизменённого скамминга описывался в статье Северокорейская хакерская группа атаковала оборонную промышленность Израиля

"Северокорейские хакеры, выдававшие себя за хедхантеров Boeing, отправили сообщение старшему инженеру израильской государственной компании, которая производит оружие для израильских военных и разведки. Установив контакт со своими израильскими «целями», хакеры запросили адрес электронной почты или номер телефона для подключения через WhatsApp, чтобы повысить доверие, предложили провести разговор по телефону."

Исследователи по кибер безопасности поясняют, что данная тенденция свидетельствует о том, что злоумышленникам стало проще создавать более адресные письма, что статистически повышает успешность мошенничества.

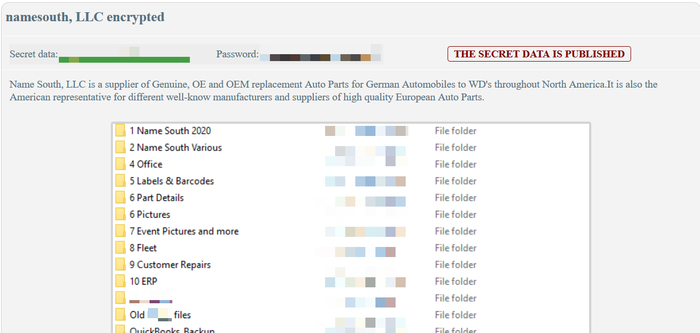

По мнению эксперта Питера Спаркса (Peter Sparkes), это напрямую связано с тем, что на черных рынках наблюдается наводнение различными базами с персональной информацией пользователей. Идентифицирующая информация становится все более доступной для злоумышленников в силу участившихся случаев утечки конфиденциальных данных, а также увеличения объемов таких утечек.

В момент пандемии 2020 года, когда на » удаленку » перешло больше половины всех занятых. Скамминг снова дал о себе знать. Вот несколько схем распространённых на карантине:

Активизировались мнимые кадровые интернет-агентства, которые предлагали трудоустройство на удаленке. Доверчивому соискателю надо заполнить анкету с личными данными. Затем приходит письмо, что он принят на работу и нужно срочно перевести деньги за некое оборудование.

Злоумышленники публикуют в интернете видеоролики с предложением возврата налога на добавленную стоимость всем россиянам, оставшимся без дохода. В этой схеме клиенты переходят по мошеннической ссылке из описания к видеоролику и самостоятельно совершают расходные операции, что ведет к потере денег.

Мошенники размещают объявление о продаже товара по заниженной цене на Avito и «Юле». Когда покупатель связывается с продавцом, тот сообщает, что находится в другом городе и предлагает ему заплатить за доставку. Если покупатель соглашается, то злоумышленники направляют ему фишинговую ссылку для оформления заказа, которая выглядит точно также как и легитимный сервис.

Ещё один способ «развода» — это sms-сообщения о начислении социальной помощи за «нерабочие дни» и «Карантин». В ответ мошенники просят для регистрации «социальной помощи» оплатить гос. пошлину с любой карты банка.

Как итог будьте внимательны.

Источник