Фишинговый сайт должен выглядеть достаточно правдоподобно и соответствовать какой-либо легенде злоумышленников. Нередко в качестве легенды выбирают что-нибудь связанное с безопасностью, такие ресурсы вызывают больше доверия у потенциальных жертв. И вот вам свежий пример такого подхода: https://sbersecure.ru.

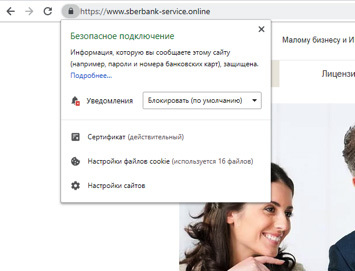

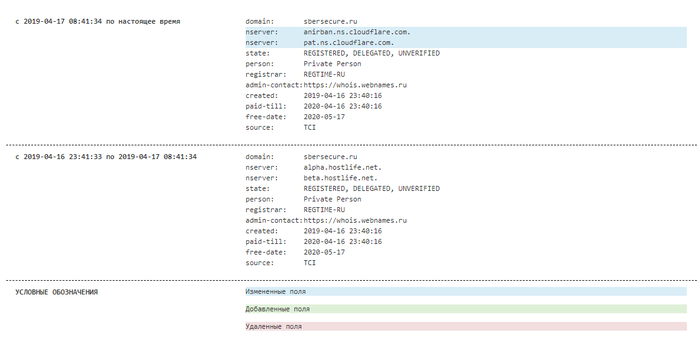

События вокруг сайта развивались стремительно. Доменное имя было зарегистрировано вечером 16 апреля, а на следующий день на нем уже красовался фишинговый сайт. Изначально в качестве DNS были указаны сервера российского хостера Hostlife, однако, спустя всего 9 часов в NS-записях появились адреса CloudFlare, компании, не нуждающейся в представлении. 17 апреля в 15 часов по московскому времени ресурс обзавелся сертификатом шифрования, выданным все той же CloudFlare.

Познакомимся с фишинговым сайтом поближе.

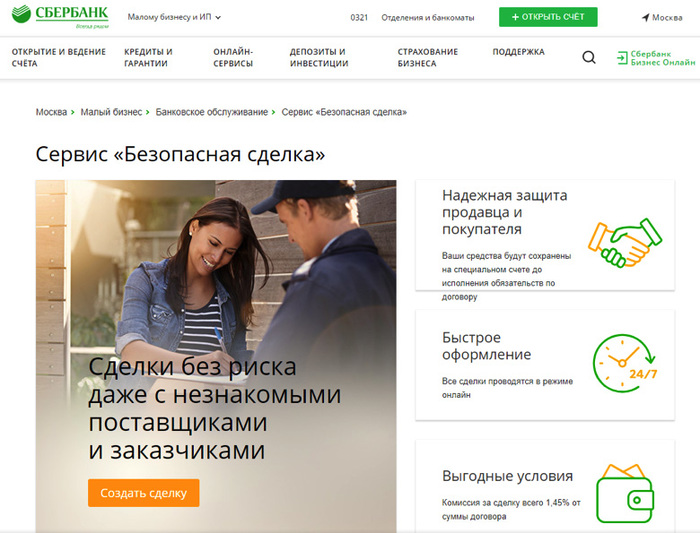

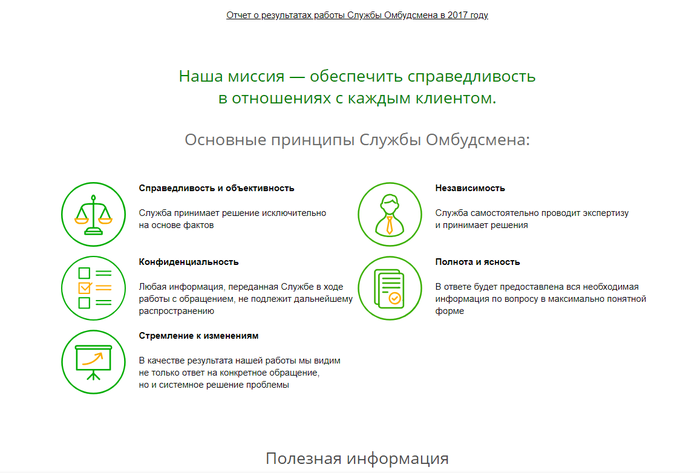

Для создания ресурса использован достаточно популярный способ частичного копирования оригинального сайта. В данном случае злоумышленники взяли за основу страницу «Службы Омбудсмена» банка, поменяв слова «Служба Омбудсмена» на «Службу Безопасности Клиента».

Вот оригинальная страница Службы Омбудсмена.

При этом изменения коснулись лишь центральной части сайта, шапка, контекстные меню и футер полностью повторяют оригинальный дизайн. Все ссылки, включая ссылку на страницу авторизации в сервисе «Сбербанк.Онлайн» ведут на настоящий сайт «Сбербанка».

Ключевым элементом фишингового ресурса является кнопка с надписью «Срочно получить помощь». Нажатие на нее переадресовывает нас на страницу https://sbersecure.ru/help.html. Параллельно запускается целый букет java-скриптов, большая часть из которых не работает. Что любопытно, один из скриптов обращается к ресурсу https://ibbe.group-ib.ru. По-видимому, это скрипт сервиса Secure Bank от компании Group-IB, доставшийся фишинговому ресурсу в наследство от настоящего сайта банка.

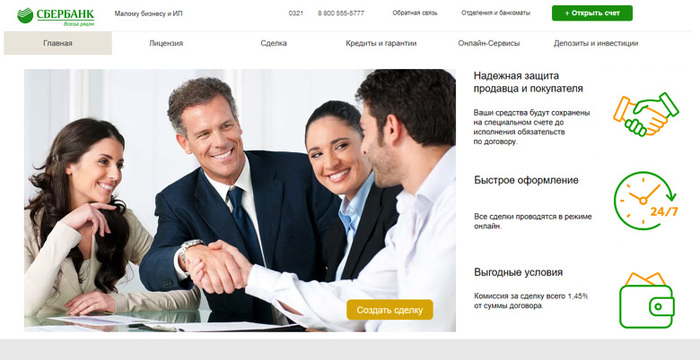

Вторая страница ресурса носит название «Сегрегация денежных средств». 18 апреля, когда этот сайт попал в поле зрения, она выглядела вот так.

Попытки ввести произвольный табельный номер сотрудника ни к чему не приводили, вторая же часть – «Сброс логина и пароля Сбербанк онлайн» была неактивна.

На выходных страница претерпела изменения. Форма ввода табельного номера пропала, зато стала доступна форма, предназначенная для изменения логина и пароля от личного кабинета онлайн-банка. Это проясняет возможные варианты использования фишингового ресурса.

Было бы глупо не посмотреть, что происходит с отправленными данными, поэтому заполняем форму произвольными словами и нажимаем на кнопку «Подтвердить».

Нажатие на кнопку в открытом виде передает скрипту https://sbersecure.ru/php/add_login_bank.php следующие данные: логин и пароль от сервиса «Сбербанк.Онлайн», сведения о регионе проживания и IP-адрес. Информация из полей для ввода нового логина и нового пароля по понятным причинам игнорируется. После этого происходит переадресация на страницу https://sbersecure.ru/get_info.html, на которой нам предлагают ввести имя, фамилию, телефон, а также данные карты, включая номер, CVV и срок ее действия.

Неплохо, не правда ли? Но мы ведь как бы находимся на странице службы безопасности банка… Вводим фиктивные данные (сайт не проверяет номера карт на валидность) и реально существующий номер телефона. Введенные данные улетают на https://sbersecure.ru/php/input_user_data.php, а мы оказываемся на следующей странице.

Не совсем понятна логика, возможно, раз уж речь идет о сегрегации денежных средств, здесь жертве было бы необходимо ввести данные своей второй банковской карты. Снова заполняем поля правдоподобным мусором, указывая при этом существующий номер телефона. Введенные данные передаются на https://sbersecure.ru/php/input_frand.php. Честно говоря, не знаю, что может означать frand, но подозреваю, что это – искаженное friend.

Вуаля!

Довольно предсказуемо мы оказываемся на странице ввода кода из СМС-сообщения. Одновременно на телефон прилетает смска из Яндекса. Похоже, что кто-то пытается совершить перевод с использованием сервиса «Яндекс.Деньги». Вводим код, данные о номере телефона и введенных символах уходят на https://sbersecure.ru/php/input_sms_2.php, а нас возвращает на предыдущую страницу.

Вслед за этим на указанный номер приходит еще одна смска. Продолжать этот цикл можно практически бесконечно.

Конечно, если говорить о деталях схемы перевода денег, то это в значительной степени предположение. Для чистоты эксперимента следовало бы ввести данные валидной, пусть и виртуальной банковской карты, попробовать отследить перемещения финансов и так далее, но даже сейчас понятно, что при помощи этого сайта злоумышленники получают как минимум:

Фамилию

Имя

Полные данные банковской карты

Номер телефона

Логин и пароль для входа в сервис «Сбербанк.Онлайн»

Имея в своем распоряжении такую информацию, можно без особого труда похищать деньги с банковских счетов самыми разными способами.

Естественно, мы с коллегами не могли спокойно пройти мимо такого ресурса, поэтому еще вечером 18 апреля отправили информацию о нем в «Сбербанк», воспользовавшись формой обратной связи на официальном сайте. Спустя 2 дня, 20 апреля, мы получили письмо о том, что наше обращение зарегистрировано.

Позже мы повторили обращение, воспользовавшись уже специальной формой для отправки сообщений о мошеннических ресурсах, найти которую без помощи гугла было очень непросто: https://www.sberbank.ru/ru/person/dist_services/warning/form

Будем надеяться, что банк оперативно отреагирует на сообщение, а фишинговый сайт исчезнет из сети столь же стремительно, сколь и появился.