Как Сбербанк Онлайн сливает данные пользователей

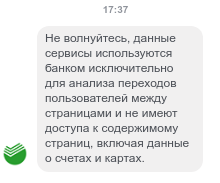

В связи с тем, что мне не удалось связаться со Сбербанком, точнее — с кем-то вменяемым с той стороны, хочу поделиться, чтобы если не исправить утечку данных, то хотя бы предупредить о ней.

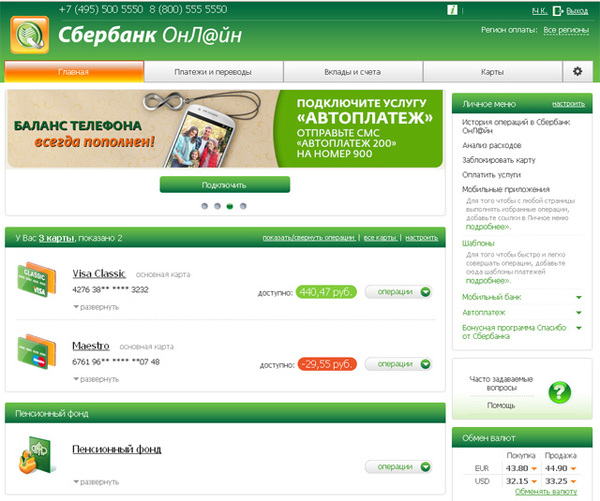

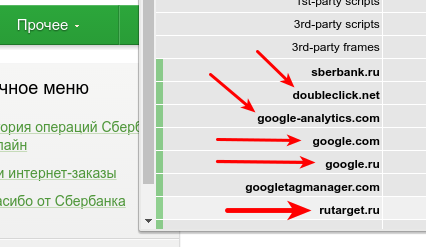

Совсем недавно случайно обнаружил, что Сбербанк Онлайн густо утыкан счетчиками. Это Google, Doubleclick, Rutarget, ЯМетрика. Еще раз подчеркну, в личном кабинете, где люди переводят деньги, вводят очень персональную информацию и т.п., в этом личном кабинете натыканы скрипты, которые Сбербанку совсем не принадлежат, а принадлежат совсем не нашим компаниям, например. Давайте посмотрим, что из этого выходит (слайды и видео ниже).

Обнаружил я эту гадость совершенно случайно, поскольку баннерорезаками не пользуюсь и брезгую в силу создаваемых ими глюков. Теперь же я настоятельно рекомендую до исправления ситуации резак включать хотя бы на сайте Сберонлайна, хотя и с ним при включенном резаке были глюки, лично у меня.

Баннерорезка блокирует часть зловредов.

Я даже не обиделся, просто записал видео.

Слева сайт Сбербанк Онлайн, справа — мой комп в 20км от того места, где я сижу. При наборе какого-либо текста, включая пароль, данные уходят в журнал на моем компьютере. Заморачиваться не хотелось, потому на все ушло меньше времени, чем я пишу эту статью.

Суть происходящего в следующем:

1) Скрипты могут быть использованы для сбора любой информации, о платежах, картах, паролях и других вводимых и отображаемых данных.

2) Скрипты могут не принадлежать тем хостам, с которых их изначально планировалось брать (в видео выше я подменил один из скриптов на свой), поскольку оценка безопасности перекладывается на браузер пользователя, изначально крайне небезопасную вещь.

3) Скрипты могут быть использованы для подмены вводимой информации.

На видео я демонстрировал только дублирование ввода пароля. Просто потому, что не хочу входить в свою учетку публично.

Началось все с моего форума, но, к сожалению, никакого результата это не дало.

Источник:https://geektimes.ru/post/289577/