Администрирование#02. Удаленный доступ.

Надеюсь, кто хотел, тот прочитал в вики про модель OSI, там статья весьма улучшилась с тех пор, как я её видела последний раз, так что рекомендую.

Сегодня я сделаю некоторый вбоквел. Почему именно удаленный доступ? Потому что мы, админы, пользуемся этим ежедневно.

Администрирование#02. Удаленный доступ.

Вообще, что это такое: это когда вы с одного устройства попадаете на какое-то другое устройство и что-то можете с ним сделать. То есть, сидя попой в кресле за рабочим компом и сеть настраивать, и серваки админить, и пользователям помогать.

Для удобства, попробую разделить виды удаленного доступа на несколько классов.

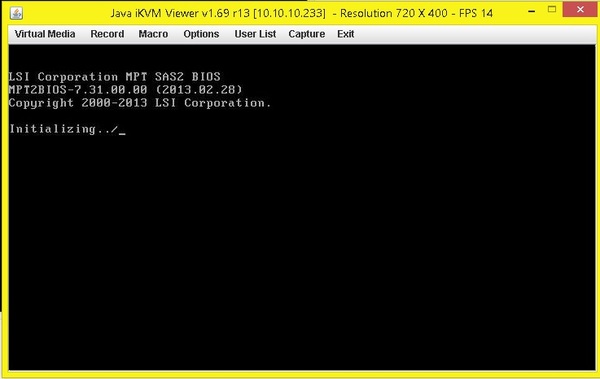

1. Терминальный доступ. Сейчас этим словом называют доступ через консоль (такую, как в фильмах о хакерах – белые буковки на черном фоне). Этот вид доступа текстовый. Он используется для доступа на сервера без GUI (Graphical User Interface); для доступа на сервера с GUI, но с устройств без GUI; для доступа на различное сетевое оборудование; ну и просто как универсальный-доступ-куда-угодно, так как что может быть универсальнее консольки?

Кстати, цвет буковок и фона часто настраивается – всё для людей!

Для работы в терминале существуют команды с флагами и параметрами:

Терминал — он же консоль в повседневной речи, для желающих углубиться ссыль. В нашем случае, то самое черное окошко с белыми буквами. Открыть терминал можно в графическом интерфейсе (в Windows, Linux, MacOs), или же переключиться на один из стандартных терминалов с помощью Ctrl+Alt+F1(до F6) в некоторых Linux-системах (за все не поручусь). В Windows можно также использовать специальную программу Putty (ssh и telnet клиент + несколько фич).

Команда — команды набираются в терминале текстом, это программы, которые выполняют заложенные в них действия.

Флаг (ключ) — Флаги уточняют действие команд. Флаг – это модификатор, который указывается в командной строке вместе с именем команды, обычно после дефиса. (например, не просто соединиться с устройством, а по определенному порту).

Параметры пишутся после команды или после флагов, их иногда называют аргументами. Параметры задают информацию, необходимую для выполнения команды (например, IP адрес по которому надо подключиться).

TELNET — такое название носит и команда, и протокол. Специфицирует передачу символов ANSI. Не рекомендуется использовать не через свою локальную сеть, так как telnet не поддерживает шифрование. Но telnet - простой протокол, его знают очень многие устройства и не тормозят при использовании.

Порт — идентифицируемый номером системный ресурс, выделяемый приложению, выполняемому на некотором сетевом хосте, для связи с приложениями, выполняемыми на других сетевых хостах.

Некоторые особо известные порты:

80 — http

20, 21 – ftp

22 — ssh

23 – telnet

25 — smtp

[Лайфхак] Можно посмотреть, открыт ли порт на оборудовании следующим образом:

Коннектимся на оборудование по telnet по проверяемому порту. Если можно нажать Enter и при этом курсор перескакивает на следующую строку, значит порт открыт.

Windows telnet-клиент включается из «программы и компоненты»->«Включение или отключение компонентов Windows».

SSH — Secure Shell. Это протокол по которому осуществляется защищенный удаленный доступ. Плюсы в том, что весь трафик шифруется. Логиниться по ssh можно как используя логин-пароль, так и пару открытый-закрытый ключ.

Изменить в конфигурации ssh-сервера порт не помешает, так как про стандартный все в курсе, и злобные хакеры нехорошие автосканеры портов найдут открытый 22 порт, сделают вам DdoS атаку и подвесят ваш сервер, что вызовет печаль.

Лирической отступление. Схемы удаленного доступа чаще всего клиент-серверные. В этом случае сервер стоит там, КУДА мы подключаемся, а клиент – там, ОТКУДА идет подключение. То есть, у сисадмина стоит клиент, а на другой стороне сервер (даже если другая сторона является компьютером пользователя).

1.1) Команды, выполняемые на удаленном устройстве. В Windows, в виду отсутствия ssh, для многих команд (как обычных, так и powershell) можно указать имя или IP компьютера, на котором они должны выполниться.

2) Доступ к удаленному рабочему столу. Здесь я подразумеваю доступ с ПК/сервера на ПК/Сервер, где на обоих сторонах есть графический интерфейс. Вы просто работаете на чужом рабочем столе как на своем.

В Windows чаще всего используется протокол RDP, так как он встроен в систему. Если ваш Win-сервер не является терминальным сервером (с установленной специальной ролью), то на нем разрешено только два одновременных логина. В пользовательских Win-системах только один. Вероятно, кто-то пользуется удаленным помощником Windows, но обычно для пользователя его тапуск и создание приглашения является слишком сложным.

Также часто используются сторонние решения, вроде VNC, radmin, team viewer, ammyy admin и других. Удобны тем, что пользователь видит ваши действия, которые вы выполняете у него на ПК. Многие решения имеют версию под разные платформы, в том числе мобильные. Большинство умеет работать за NAT. Однако в организациях, где следят за безопасностью, обычно запрещены как минимум «бесплатные» варианты таких программ. Например, вот поэтому.

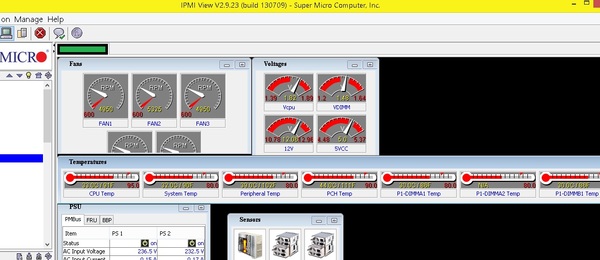

3) «Низкоуровневый» доступ к серверам. ILO в серверах HP, IPMI в серверах DEPO (и вообще, там, где материнки supermicro), может кто дополнит в комментариях по решениям. Это фактически доступ к серверной платформе. Может осуществляться как из браузера, так и из специального клиента. Предоставляет доступ к серверам до загрузки ОС (можно зайти в BIOS, можно в конфигурилку RAID, можно подключить ISO-образ и накатить ось, можно даже перепрошить BIOS удаленно), а также ограниченный доступ к управлению железками (сделать power off/on, поправить скорость кулеров, посмотреть температуру). Очень-очень удобно. Прощай дежурства в офисе вечером, всё можно сделать из дома. Не надо мерзнуть в серверной, если что сломалось – всё можно сделать с рабочего места. Для всего этого достаточно назначить IP, маску и шлюз на интерфейс IPMI/ILO, это делается из BIOS.

В заключение: хотелось больше рассказать про shell, привести примеры подключений, расписать подробнее про RDP, но поняла, что получится а) много и б) не нужно для общего ознакомления, потому безжалостно удалила лишнее.

P.S.: баянометр люто ругался на скрин консольки, но ничего похожего по содержанию не нашла.

Лига Сисадминов

1.5K поста17.6K подписчика

Правила сообщества

Мы здесь рады любым постам связанным с рабочими буднями специалистов нашей сферы деятельности.