Как 75-летний программист зарабатывает на обслуживании систем на 60-летнем языке

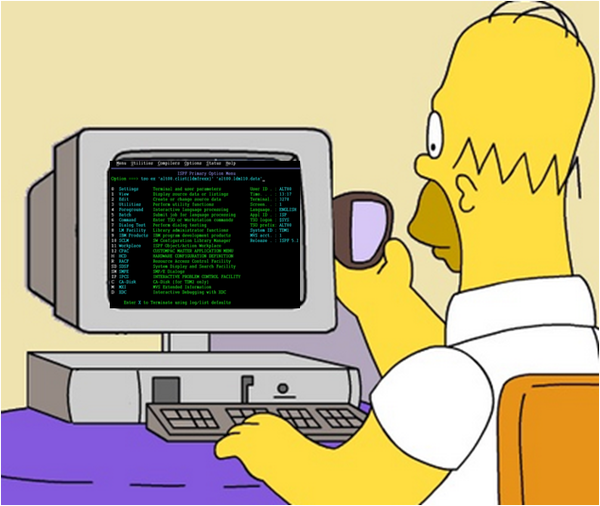

Сам он высококлассный программист, который начал работать по специальности еще в 60-х годах прошлого века. Тогда компьютеры занимали целые комнаты, а данные вводить приходилось на перфокартах. Но COBOL до сих пор используется, важность этого языка нельзя недооценивать.

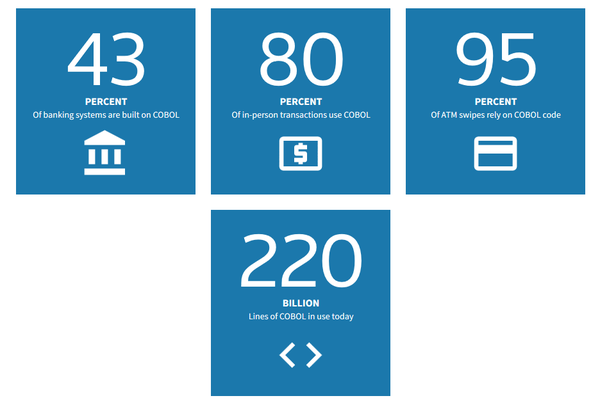

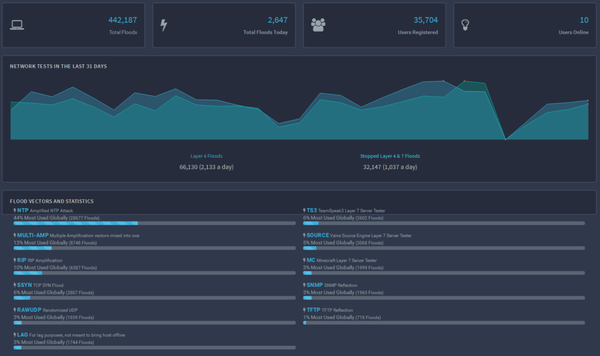

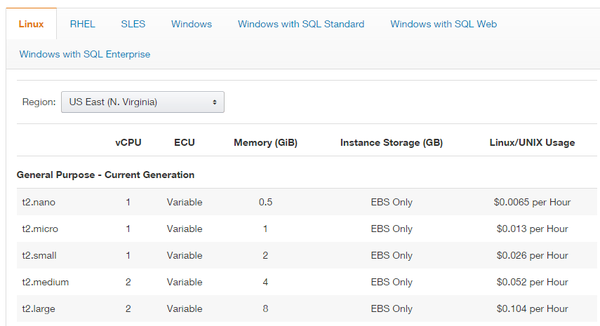

Да, его во многих сферах заменили новые языки программирования, Java, Си, Питон. Но аппаратно-программные платформы, разработанные тогда, работают и сейчас. Конечно, они модифицированы и вполне соответствуют духу времени, но вот основа осталась прежней. В США, например, финансовая сфера во многом зависит от таких систем, которые были созданы в 70-х и 80-х. Вот небольшая инфографика, которая может удивить многих.

Принцип «работает — не трогай» хорошо был известен тогда, используют его и сейчас. То есть если есть какая-то система управления финансовыми транзакциями, которая работает хорошо, зачем ее менять? Так считают многие руководители, и они, вероятно, правы. Единственный недостаток таких систем — в том, что иногда они все же выходят из строя.

А вот современных специалистов, которые могут исправить что-то, что работает на Cobol, можно пересчитать на пальцах. Но COBOL до сих пор обеспечивает проведение транзакций на сумму, более чем $3 млрд в день. В эту сумму входят операции со счетами, страхование жизни, кредитные сервисы, работа банкоматов. Всего несколько секунд простоя какой-либо узловой системы на COBOL может стоить бизнесу многих миллионов долларов.

После того, как Хиншо вышел на пенсию, ему стали частенько поступать предложения от банков и других организаций. Смысл предложений — починить то, что сломалось в какой-либо из COBOL-систем. Программист-пенсионер изначально хотел отдохнуть от трудов праведных, но потом все же решил снова взяться за дело, организовав собственную компанию, которая занимается исключительно COBOL. В этом ему помогает еще пара десятков специалистов.

В компанию, которая называется COBOL Cowboys, пригласили работать еще несколько вышедших на заслуженный отдых программистов, а также несколько «юных сотрудников», возраст которых составляет 40-50 лет. Зарабатывает компания очень неплохо, поскольку опытный COBOL-программист может свободно получать от 100 долларов в час. В ближайшее время у «ковбоев» будет много работы, поскольку от COBOL и старых систем никто не собирается отказываться.

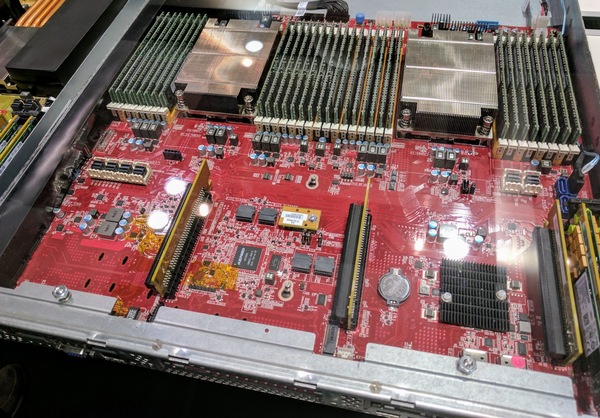

Один из экс-руководителей Barclays PLC рассказал о том, что в финансовой сфере работает много компьютерных систем, которые хотелось бы модернизировать. Но это сопряжено со сложными проблемами, которые мало кто хочет решать. «Это сложные комплексные проблемы. Системы разных поколений бывает чрезвычайно трудно совместить друг с другом или обновить», — говорит Энтони Дженкинс, ранее занимавший должность исполнительного директора Barclays PLC.

Так что, если у банка несколько миллионов клиентов, а работа их учетных записей зависит от COBOL, мало кто решается на изменение существующего порядка вещей. Да и зачем, если все работает? «Язык программирования не может быть плохим только потому, что ему 50 лет», — говорит Донна Диллибергер, специалист по мейнфреймам, работающим на COBOL. С ней согласен и Хиншо, он рассказывает о том, что многие системы, написанные им десятки лет назад, до сих пор используются банками.

Конечно, вечно это продолжаться не может, банки и другие организации постепенно заменяют старые системы новыми. Например, так поступил один из крупнейших банков Австралии. Правда, переход с COBOL и старых аппаратных платформ на новые занял четыре года и $749,9 млн.

Но еще много лет у специалистов с опытом в возрасте будет много работы. К примеру, одного из программистов по COBOL уволили в 2012 году. На его место взяли молодого человека с амбициями. Через два года уволенный банком специалист, тогда уже пенсионер, вновь начал работу на банк, получив выгодный контракт. Новичок не смог справиться с программно-аппаратным комплексом банка и пришлось вызвать на помощь старую гвардию.

Ну а COBOL Cowboys, насколько можно судить, будут получать выгодные предложения еще много лет.