В текущей ситуации тотального карантина, бизнес начал активный поиск “Панацеи”, способной уберечь интеллектуальные активы в границах их правообладателей.

Контроль и защита интеллектуальной собственности задача не из простых, а при условии когда до 60% сотрудников организации находятся в удаленном доступе, кажется затруднительной и местами практически невыполнимой.

Последние данные опросов владельцев частного бизнеса показали увеличение спроса на системы защиты интеллектуальной собственности.

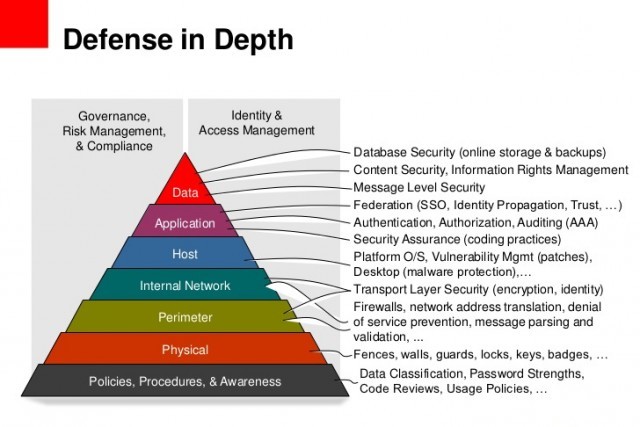

По мнению топ менеджмента опрошенных компаний, внедрение системы по защите информационного периметра компании, в перспективе, должны принести их владельцам чувство защищенности их бизнеса от внешних угроз, которые происходят в виртуальном пространстве.

Возникает вопросы: А как выглядит виртуальный враг? Откуда ждать его нападение? Защитят ли системы информационной безопасности или это станет очередной “линией Мажино” ?

Для примера возьмем среднестатистическую компанию формата МСБ (хочу сразу сказать что все герои вымышленные , все события случайные, но многие скорее всего узнают свою компанию). Обычная частная торговая компания в СНГ с численностью штата порядка 50 человек.

Руководитель IT отдела доложил руководству о успешном проведении пилота системы информационной защиты и положил на стол счет на оплату, на закупку промышленной версии системы.

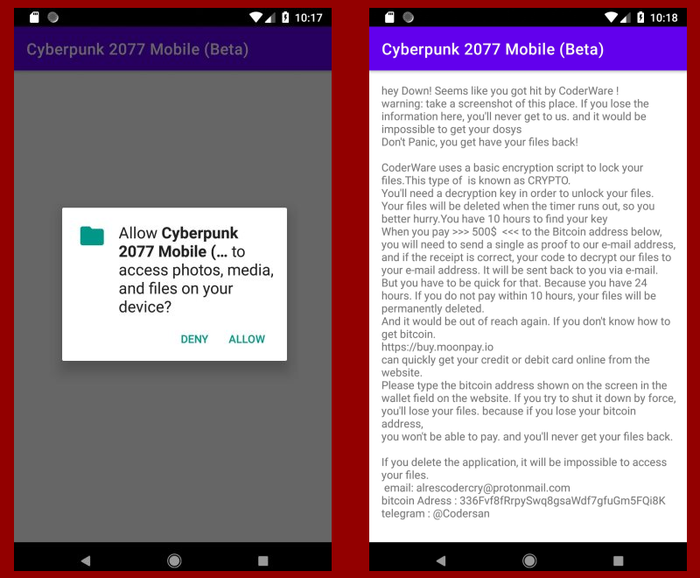

Начинается промышленная эксплуатация системы. Проходит время, количество кибер инцидентов не уменьшается. Черви, шифровальщики, руткиты. IT отдел погряз в штрафах, Руководитель IT отдела на грани написания заявления об уходе, Владелец бизнеса негодует от потраченных капиталов на нерабочую систему.

Для разнообразия сюжета, введем в эту историю нового героя: HR Который пришел в компанию со «Свежим» взглядом и без каких-либо знаний по основам информационной безопасности но высококвалифицированным специалистом своей области.

Первым делом новый сотрудник оценивает коллектив и их поведение. Анамнез компании со стороны HR получился следующий:

- Руководитель, человек с ограниченным временем, у него нет времени ждать чтобы его документы проверяла система защиты, ему нельзя блокировать флешки, переносные жесткие диски и любые другие носители информации.

- Финансовый Директор погружен в финансы компании и не в коем случае нельзя чтобы его компьютер “зависал”, и большую часть документов он также получает на флешках.

- Бухгалтерия проводит открытые чемпионаты внутри коллектива по игре «три в ряд» активно качая из интернета рецепты на «французские салаты» и считая себя привилегированными сотрудниками, и принимая IT отдел за рудемент которые могут починить в случае чего радиатор батареи и чайник.

- Снабженцы на уровне интуиции осваивают сайты алиэкспресс и таобао со всеми рассылками каталогов, прайс листов и презентаций и составляет 60% потока входящих электронных писем компании.

- Информационная грамотность большинства сотрудников на уровне открыть word, excel, посмотреть письмо на почте, посмотреть ролик в ютубе.

В целом складывается впечатление что сотрудники работают против компании. И при правильном применений навыков социальной инженерии злоумышленниками , получить доступ к информации не составляет труда.

С чего должно начинаться внедрение систем информационной безопасности ?

Вопрос сложный и ответ на него не всегда однозначный. Если продолжать разбор этого случая то здесь вопрос решился в следующем порядке:

- Был разработан регламент внедрения системы информационной безопасности с закреплением ответственности за генеральным директором и топ менеджментом.

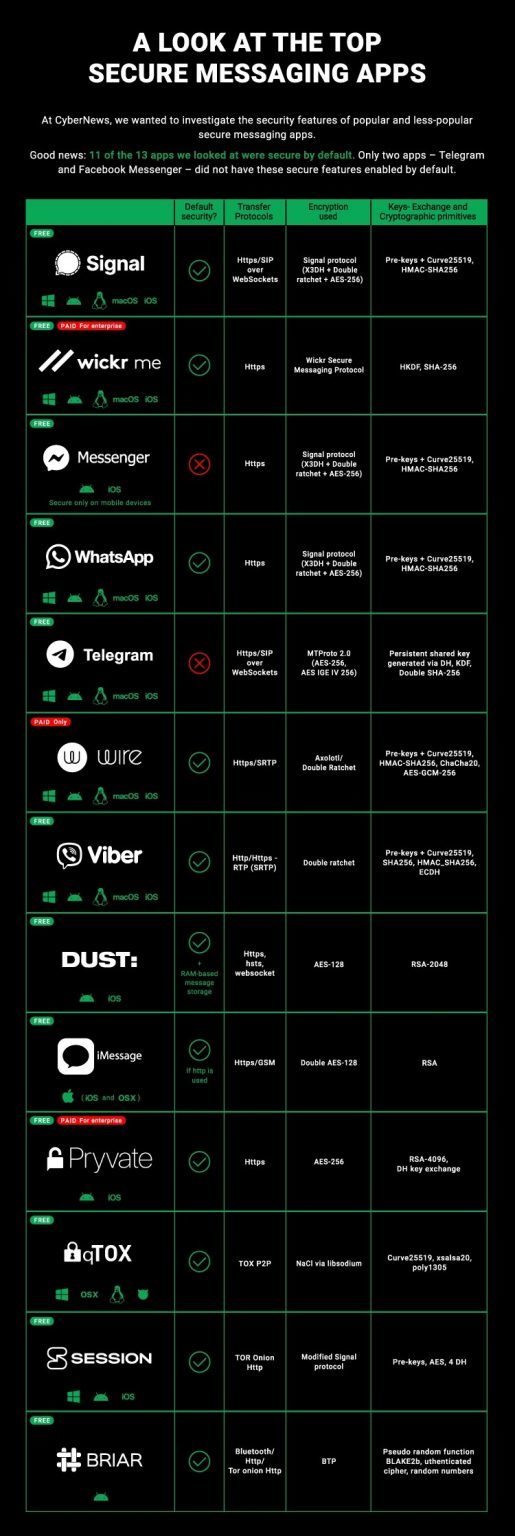

-Было проведено обучение сотрудников с применением платформы Security Awareness, к сожалению в том случае компании пришлось расстаться с необучаемыми сотрудниками (в том числе несколькими бухгалтерами).

-Повторная инициализация системы (включая устройства «привилегированных сотрудников»)

Как итог этой истории , внедрение систем информационной безопасности начинается далеко не с закупа системы информационной безопасности.

https://kopelyan.kz/index.php/2020/12/20/cybersecurity/