Qwerty 123456

Всем привет!

Поводом для написания данного поста послужила очередная ревизия моих паролей, стараюсь делать это регулярно и вам советую! После нее я решил поделиться своими наблюдениями, размышлениями и общими рекомендациями по данной теме.

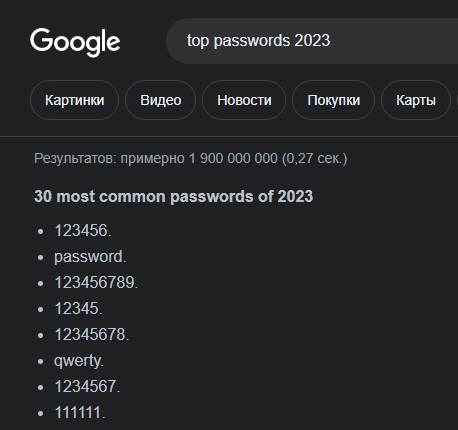

Но давайте начнем с печальных фактов. Топ используемых в 2023 году паролей выглядят так:

Теперь всем стало ясно чем я вдохновлялся при придумывании заголовка для данного поста.

В открытом доступе существуют целые словари простых и одновременно популярных паролей, состоящие из сотен тысяч уникальных записей, которые перебираются специальными инструментами за вполне вменяемое время. Эти словари регулярно пополняются благодаря также регулярно утекающим данным, включая пароли пользователей. Вдобавок можно найти словари, которые оптимизированы под конкретный регион и язык.

К топу простых используемых паролей можно еще добавить пароли по умолчанию, которые больше характерны для каких-либо устройств, например, тех же самых домашних роутеров, которые задал производитель, а пользователи не потрудились их сменить. Кстати, на одном из мероприятий по ИБ в ходе своего доклада сотрудник Лаборатории Касперского сказал, что одним из наиболее часто встречающихся и при этом успешных векторов атак на различные компании являются именно пароли по умолчанию.

Из горячо любимого нашими согражданами могу еще отметить gfhjkm yf fyukbqcrjq hfcrkflrt rkfdbfnehs, то есть пароль на английской раскладке клавиатуры, когда из русских слов получается "абракадабра" на латинице. Нужно помнить, что это крайне ненадежный способ задания пароля.

Также не могу не упомянуть про категорически недопустимое использование в качестве пароля, его составной части или кода-пароля дат рождения и имен (своих, супруга, детей и т.д.), кличек животных, названия любимой команды и т.п.

Ну и по классике еще пройдёмся, по самому больному так сказать, но присущему более возрастным людям - это пароли и код-пароли на бумажных носителях, чаще всего по традиции размещенные под клавиатурой, или же в открытом виде. Под открытом видом я понимаю данные, размещенные в никак и ничем незащищенных текстовых файлах на компьютере, таких как ~.txt (блокнот), ~.docx (ms word), ~.xlsx (ms excel) и т.д. Я ни раз встречал подобные файлы у пользователей, в которых было все - от их рабочих логинов и паролей, до полных номеров банковских карт с пин-кодом и cvc.

Так что же в итоге делать? Как по максимуму постараться обезопасить себя от подбора пароля?

Я предлагаю как минимум запомнить и придерживаться следующих 6-ти простых правил.

Нулевое правило. Не используйте автосохранение паролей.

Никогда. Нигде. Всегда отключайте автосохранение паролей в браузерах и смартфонах.

Первое правило. Используйте надежные пароли.

Более-менее надежным сейчас считается пароль из минимум 16-ти символов, который содержит в себе как заглавные, так и прописные буквы латинского алфавита, а также в обязательном порядке цифры и спецсимволы.

Второе правило. Используйте везде разные пароли.

Да, для каждого сайта, аккаунта, приложения и т.д. нужно иметь уникальный и надежный пароль, который удовлетворяет всем требованиям, описанным выше.

Третье правило. Используйте менеджер паролей.

Так как физически не получится хранить в голове десятки различных надежный паролей, то придется их аккумулировать в каком-то едином хранилище, называемом менеджером паролей.

Есть как платные, в том числе российские, так и бесплатные менеджеры паролей. Я, например, использую в быту и в работе KeePass и Kaspersky Password Manager (не реклама).

Из преимуществ почти любого менеджера паролей могу отметить то, что пароли хранятся в едином защищенном (скрестим пальцы) хранилище, в них есть встроенный генератор надежных паролей, проверка надежности сохраняемых в менеджер паролей, в том числе на предмет их компрометации, плагины для браузеров для удобства в использовании.

Доступ к единому хранилищу осуществляется с помощью ввода так называемого мастер пароля, который должен быть очень надежным и который придется все-таки запомнить как отче наш.

Минус один и он очевидный - при взломе мастер пароля или эксплуатации уязвимости в менеджере паролей злоумышленник получает доступ ко всем вашим паролям. Ну, еще можно забыть мастер пароль, но это немного другая история, менее критичная и поправимая.

Четвертое правило. Регулярно меняйте все пароли.

Даже надежные пароли следует регулярно менять, желательно не реже 1 раза в 3 месяца. Не стоит в этом лениться, так как это ваша собственная безопасность.

Пятое правило. Используйте второй фактор.

Там, где есть такая возможность, нужно защищать даже надежный пароль каким-либо вторым фактором. Вариантов второго фактора сейчас много, но чаще всего используются коды, состоящие из нескольких цифр - это может быть постоянный код-пароль, код из смс или код из пуша приложения, код из мессенджера, одноразовый код, сгенерированный специальным приложением, например, Google Authenticator, и т.д.

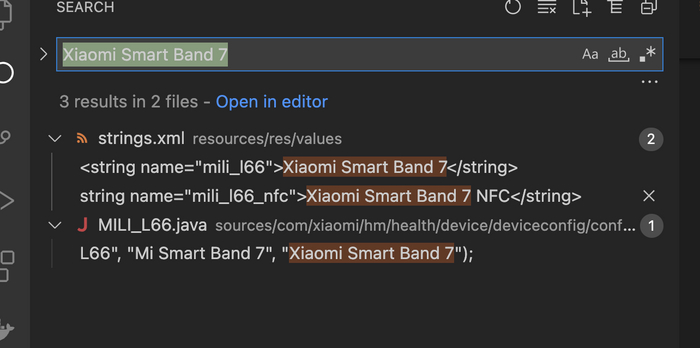

Ну а что в итоге я могу сказать про ревизию своих паролей? А то, что остались те ресурсы, на которых менеджер паролей считает мои пароли (без тавтологии тут никак, прошу простить) недостаточно надежными. Что это за ресурсы и почему я их не могу поменять? Давайте ниже я приведу 3 примера (тоже не реклама).

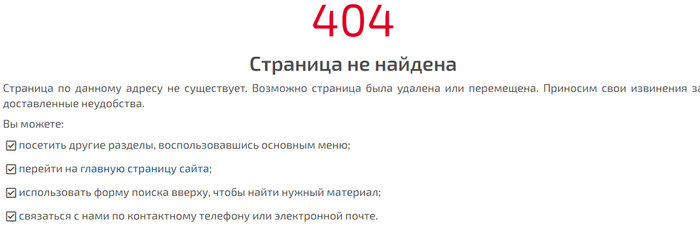

Мегафлаг (https://www.megaflag.ru/)

Тут я в свое время регистрировался, чтобы заказать флаг и вымпел со своим дизайном.

Не могу сменить пароль, потому что текущий по каким-то причинам не подходит, а ссылка на страницу восстановления пароля выглядит следующим образом:

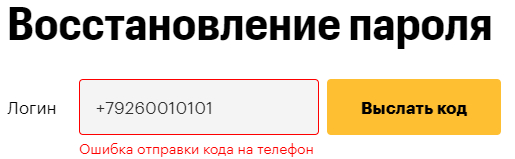

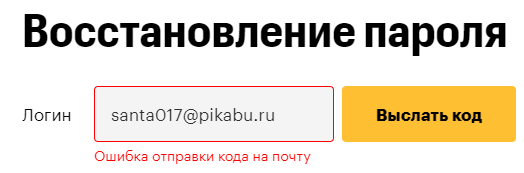

2. Emex (https://emex.ru/)

Достаточно популярный "маркетплейс" для покупки расходников и запчастей для авто.

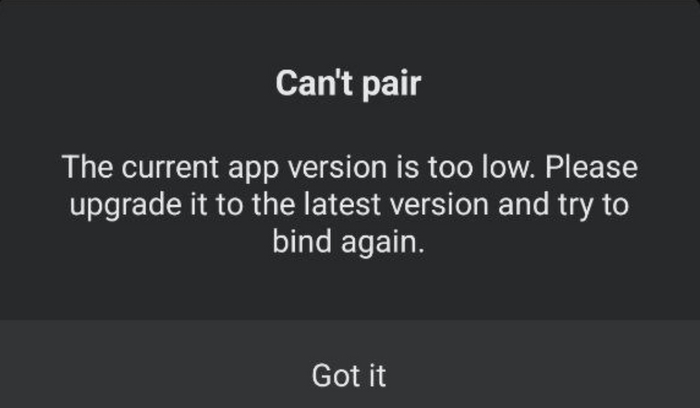

Также не могу сменить пароль, потому что текущий по каким-то причинам не подходит, функция восстановления не работает - проверочный код не хочет отправляться как на телефон, так и на почту. На странице авторизации заголовок "логин", но по факту требуется ввод телефона или почты.

И, предвосхищая замечания, нет, ошибка не потому, что такого пользователя не существует в системе, естественно, я вводил перед этим свои релевантные данные.

3. Билайн (https://moskva.beeline.ru/)

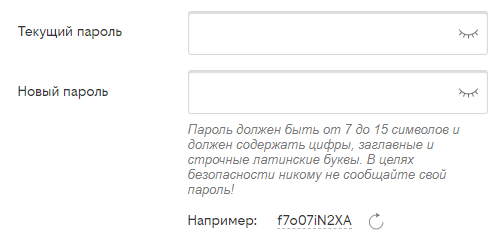

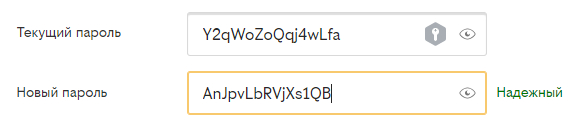

Ну и вишенка на торте - это известный всем интернет-провайдер (и не только). Со сменой пароля в их личном кабинете в целом нет проблем, но почему-то его длину ограничили до 15 символов, а это по оценке менеджера пароля уже средняя надежность, а еще не считают хорошей практикой спецсимволы в пароле.

Ну, come on, ребята из Билайна, вам жалко символов что ли, какие тут могут быть технические ограничения? :) Одно дело, когда могут ограничивать выбор спецсимволов, которые могут быть использованы в пароле, чтобы, например, нельзя было инжектить команды или случайно не заэкранировать что-то, но вот ограничение в длине пароля мне не понятно.

В целом я хотел бы отметить, что на большинстве ресурсов проще сменить пароль с помощью функции "забыл пароль", чем из личного кабинета, такой вот у них UX/UI.

На этом у меня все, надеюсь, что было интересно и полезно прочитать эту простыню хоть кому-то!